-

Posts

612 -

Joined

-

Last visited

-

Days Won

5

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by avn

-

-

-

Entware + nginx работает без проблем. DLNA не нужен. Просто ссылка вида http(s)://routerip/Cam01/stream.m3u8

Скрытый текстrtmp { access_log /var/log/nginx/rtmp.log; server { listen 1935; live on; hls on; hls_fragment 3s; hls_playlist_length 60s; deny play all; application Cam01 { hls_path /var/lib/nginx/Cam01; exec_static /usr/bin/ffmpeg -i rtsp://192.168.97.xxx:554/ch0_0.h264 -vcodec copy -f flv -an rtmp://127.0.0.1:1935/Cam01/stream 2>/dev/null; } } }-

1

1

-

-

-

-

Добрый вечер!

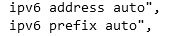

После перехода на прошивку 3.4.11 с 3.3.15 роутер перестал запрашивать Router Solicitation. Что не так?

-

1

1

-

1

1

-

-

-

Добрый день!

Скажите, пожалуйста, а на keenetic II через entware я смогу поднять wireguard?

-

-

Хотелось бы услышать мнение @Le ecureuil @vst

-

1 minute ago, keenet07 said:

Попробуйте эту версию https://help.keenetic.com/hc/ru/articles/360011348559-Информация-о-предварительной-версии-KeeneticOS-3-3-3

В ней что-то поправили.

У меня нет перезагрузок. Думаю, это не оно.

-

-

Добрый вечер!

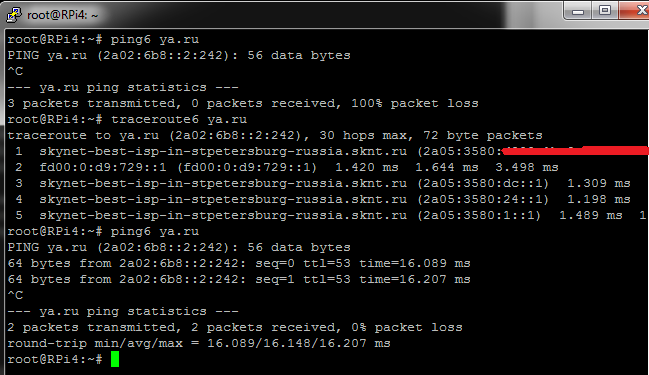

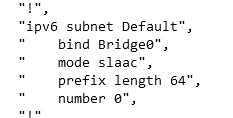

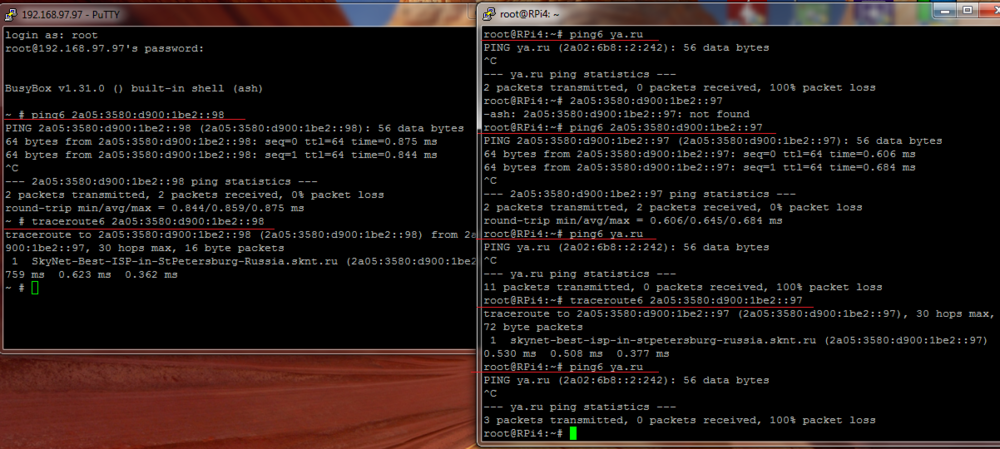

Обнаружил проблему с ipv6. После перезагрузки роутера (kn-1010 версия 3.3.2) перестает пинговаться и ходить трафик по ipv6 на всех подключенных к нему устройствах (bridge0). Но стоит только сделать трассировку на устройстве - которая идет без проблем, сразу же начинает на этом устройстве работать ipv6. При этом на самом роутере все пингуется сразу же, даже после перезагрузки.

Через 12(или меньше или перезагрузка) часов ipv6 снова умирает, повторяю операцию по трассировке и все ок. Есть подозрение, что это из-за ndm: Netfilter::Util::Conntrack: flushed 2 IPv6 connections for [fe80::3e57:6cff:fe95:8e47].

Эта проблема доставляет неудобство, т.к. ipv6 трафик имеет приоритет над ipv4 трафиком.

В чем может быть проблема?

P/S/ Раньше был keenetic giga (2012 год), таких проблем не наблюдал. Обладаю kn-1010 месяц.

-

1

1

-

-

Что бы код не дублировать сделал такой вызов:

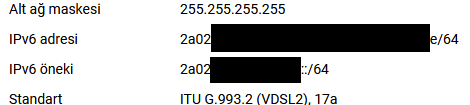

type=iptables table=nat /opt/etc/ndm/netfilter.d/100-redirect.sh type=ip6tables table=nat /opt/etc/ndm/netfilter.d/100-redirect6.sh -

29 minutes ago, r13 said:

Прошивка не использует v6 nat таблицу, поэтому и вызовов нет.

Как быть? Т.е. прошивка эту таблицу и не сбросит и правила ей перечитывать по ней не нужно? Или есть варианты, при которых сбрасываются все таблицы?

-

Добрый день!

Делаю скрипт:

#!/bin/sh logger "$type($table): Test rule" exit 0В логах вижу:

I [Dec 24 14:46:14] root: ip6tables(filter): Test rule I [Dec 24 14:46:14] root: ip6tables(mangle): Test ruleДля nat ни одного вызова нет.

При этом правила для ipv6 -t nat без проблем добавляются.

Версия 3.1.10

Что я делаю не так?

QUIC DNS

in Feature Requests

Posted

Я думаю quic появится, когда выйдет релиз nginx с поддержкой quic. Т.к quic это tls over udp. Ждём nginx...

P.s. Сейчас tls over tcp работает через nginx.