velikijzhuk

-

Posts

15 -

Joined

-

Last visited

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by velikijzhuk

-

-

Добрый день.

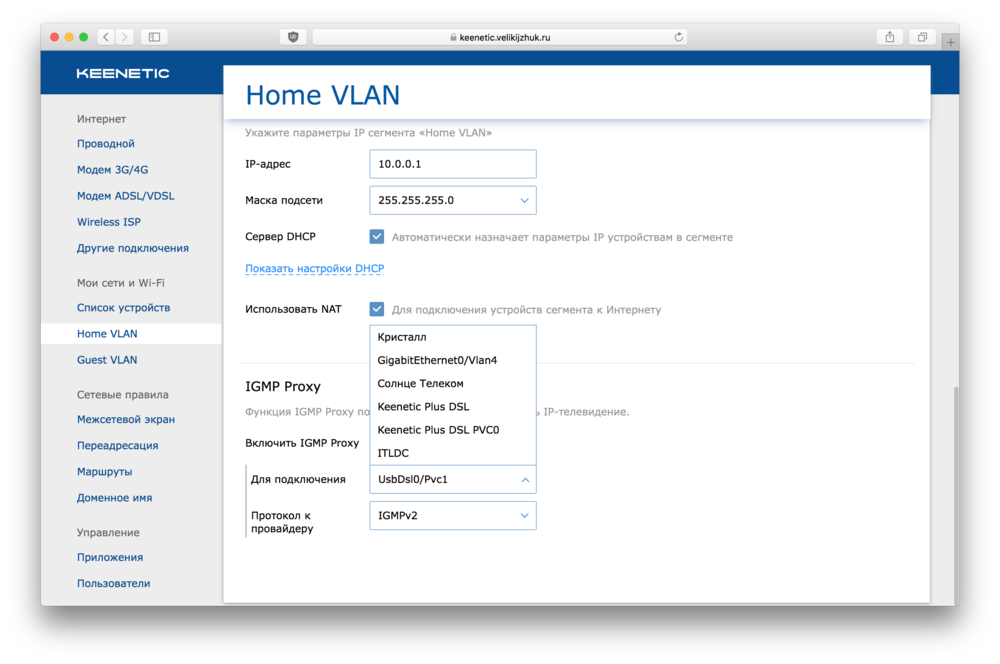

Есть телик Ростелеком. Подключен через ADSL. Чтоб приставка была в домашней сети прописал интерфейсу Bridge3

ip dhcp client class-id sml723x-rt

Всё работает, всё хорошо, но после перезагрузки у бриджа в running-config'е нет ip dhcp client class-id sml723x-rt, в startup-config'е строчка есть.

Что не так?

-

После перезагрузки нет class-id

in 3.1

Posted

system configuration save делал.

В startup-config строка есть.