gaaronk

-

Posts

306 -

Joined

-

Days Won

3

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by gaaronk

-

-

AdBlock стоит?

-

Недолго музыка играла.

Вчера все по SSL работало. Сегодня с утра - нет. При этом firewall соединения пропускает. Процесс ndm порт 443 слушает.

Видны коннекты ESTABLISHED

А ничего нет.

В CLI команда no ip http ssl enable отрабатывала секунд 20

При этом процесс ndm продолжил слушать порт 443

После этого ip http ssl enable ни к чему хорошему не привел

Да и вообще весь CLI отвалился

(config)> show log once - выдает пустоту

автокомплит не работает

sh run не работает

web интерфейс работает, но там много страшного

Spoiler[W] May 28 09:58:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 60 seconds acquired May 28 09:57:16.

[W] May 28 09:58:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 09:58:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 09:58:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 09:58:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 09:58:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 09:58:17 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 09:59:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 120 seconds acquired May 28 09:57:16.

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 09:59:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:00:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 180 seconds acquired May 28 09:57:16.

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 10:00:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:01:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 240 seconds acquired May 28 09:57:16.

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 10:01:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:02:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 300 seconds acquired May 28 09:57:16.

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 10:02:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:03:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 360 seconds acquired May 28 09:57:16.

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 10:03:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:04:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 420 seconds acquired May 28 09:57:16.

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 10:04:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:05:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 480 seconds acquired May 28 09:57:16.

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 10:05:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:06:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 540 seconds acquired May 28 09:57:16.

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 10:06:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:07:16 ndm: Core::Watchdog: Session /var/run/ndm.core.socket holds CORE (2) lock 600 seconds acquired May 28 09:57:16.

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": backtrace:

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x0

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": (anonymous namespace)::Join_(Control_*) [clone .constprop.289]()+0x4c

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::Stop()()+0x170

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::SslServer::Disable() [clone .constprop.921]()+0x5c

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Http::Command::(anonymous namespace)::IpHttpSslEnable::Execute(Command::Request const&, Command::Response&) const()+0x64

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Execute(Command::Base const*, Command::Request const&, Command::Response&)()+0x23c

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Parse_(Command::Request const&, Command::Response&)()+0x634

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve__(Xml::Node const&, Xml::Node&)()+0xb18

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve_(Xml::Node const&, Xml::Node&)()+0x134

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Configurator::Serve(Xml::Node const&, Xml::Node&)()+0xc8

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Core::Session<Io::UnixStreamSocket>::Run()()+0x388

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": Thread::StartRoutine_(void*)()+0x144

[W] May 28 10:07:16 ndm: Main: "Session /var/run/ndm.core.socket": <unknown>+0x02.09.A.9.0-0

-

Английский. У меня вся система на английском.

-

8 hours ago, Mamay said:

На Giga III все в порядке. Все на английском.

-

5 hours ago, IgaX said:

хороший вопрос. я в этих системах как свинья в апельсинах

.

.

nginx вроде под root-ом крутится .. если залить .dat в storage и переписать в temp: поверх, то с правами неувязок, наверное, не должно быть .. для 5 ГГц набор крутилок в RT2860APi.dat.

если правильно понял намек, то м.б. помогут environmental variables как возможный подход через ssh .. но не знаю, получится ли добраться от root-a ssh .. я просто не понимаю, user space изолирован как-то жестко в своей песочнице или все же может все:

env

Здесь рут это рут.

Поправить файл в /tmp не проблема. Как его потом скормить драйверу - вот вопрос.

-

1

1

-

-

system configuration save я вводил, конечно. не помогает

-

5 minutes ago, IgaX said:

Имхо, вылизывая N в 2.4 - мы его подготовим идеальным и для 5 ГГц

Не то, чтобы гарантированно разгонит до максимума N (да и вообще взлетит) .. но я бы обязательно обратил внимание на эти настройки:

# The word of "Default" must not be removed Default BssidNum=4 FastStartup=0 CountryRegion=0 CountryCode=US SSID1=bla-bla1 SSID2=bla-bla-guest SSID3= SSID4= WirelessMode=6;6;6;6 Channel=11 TxRate=0 # Это пока непонятный зверь - в манускрипте не описан BasicRate=3840 # Я бы оставил только выше 24 Mbps, но можно и BasicRate=4032 для бОльшей совместимости BeaconPeriod=100 DtimPeriod=1 TxPower=50 DisableOLBC=1 # Overlapping Legacy BSS - защитный механизм на B/G AP - вырубаем нафих BGProtection=2 # Аналогично, главный претендент на убийство линков до 13 Mbps в чистом N, жесткий OFF TxAntennaSel=0 # В манускрипте идет как TxAntenna .. можно попробовать поставить 2 в принудительно 2T2R RxAntennaSel=0 # В манускрипте идет как RxAntenna .. можно попробовать поставить 2 в принудительно 2T2R TxPreamble=0 # Long/Short Preamble .. я бы пока не крутил RTSThreshold=2347 # RTS/CTS - крутим в определенных случаях на дистанциях, но стараемся не трогать никогда FragThreshold=2346 # Если соседей слишком много и пакеты портятся на физ.уровне в большом кол-ве - лечим фрагментацией TxBurst=0 # Если QoS с WMM, то лучше пробовать без него, хотя фз, требует тестов во второй волне подстроек PktAggregate=0 # Говорят, что Ralink2Ralink only и для B/G, но я бы врубил во 2-ю волну, т.к. я бы назвал TurboRate проприетарным TurboRate=0 WmmCapable=1;1;0;0 APSDCapable=1;1;0;0 # WMM Power Save - если есть перекос на Rx/Tx - пробуем нулить (помним Intel interoperability issue) EdcaIdx=0;0;0;0 APEdca0=1;3,7,1,1;4,4,3,2;10,10,4,3;0,0,94,47;0,0,0,0 APAifsn=3;7;1;1 APCwmin=4;4;3;2 APCwmax=6;10;4;3 APTxop=0;0;94;47 APACM=0;0;0;0 BSSAifsn=3;7;2;2 BSSCwmin=4;4;3;2 BSSCwmax=10;10;4;3 BSSTxop=0;0;94;47 BSSACM=0;0;0;0 AckPolicy=0;0;0;0 # Ack policy на интерфейсах для QoS WMM - попробовал бы включить при профилировании перформанса NoForwarding=0;0;0;0 NoForwardingBTNBSSID=1 HideSSID=0;0;1;1 ShortSlot=1 AutoChannelSelect=0 AutoChannelSkipList= ACSCheckTime=0 IEEE8021X=0 CSPeriod=10 WirelessEvent=1 PreAuth=0 AuthMode=WPA2PSK;WPA2PSK;OPEN;OPEN EncrypType=AES;AES;NONE;NONE RekeyInterval=86400;86400;86400;86400 RekeyMethod=TIME;TIME;TIME;TIME PMKCachePeriod=10 WPAPSK1=-=secret=- WPAPSK2=-=secret=- WPAPSK3= WPAPSK4= DefaultKeyID=1;1;1;1 Key1Type=0;0;0;0 Key1Str1=0000000000 Key1Str2=0000000000 Key1Str3=0000000000 Key1Str4=0000000000 Key2Type=0;0;0;0 Key2Str1=0000000000 Key2Str2=0000000000 Key2Str3=0000000000 Key2Str4=0000000000 Key3Type=0;0;0;0 Key3Str1=0000000000 Key3Str2=0000000000 Key3Str3=0000000000 Key3Str4=0000000000 Key4Type=0;0;0;0 Key4Str1=0000000000 Key4Str2=0000000000 Key4Str3=0000000000 Key4Str4=0000000000 HSCounter=0 AccessPolicy0=0 AccessPolicy1=0 AccessPolicy2=0 AccessPolicy3=0 AccessControlList0= AccessControlList1= AccessControlList2= AccessControlList3= ApCliEnable=0 ApCliWirelessMode=9 ApCliSsid= ApCliBssid= ApCliWPAPSK= ApCliAuthMode=OPEN ApCliEncrypType=NONE ApCliDefaultKeyID=1 ApCliKey1Type=0 ApCliKey1Str=0000000000 ApCliKey2Type=0 ApCliKey2Str=0000000000 ApCliKey3Type=0 ApCliKey3Str=0000000000 ApCliKey4Type=0 ApCliKey4Str=0000000000 WscManufacturer=ZyXEL WscModelName=Keenetic WscDeviceName=Keenetic Giga III WscVendorPinCode=32140781 WdsEnable=0 EAPifname= PreAuthifname= HT_HTC=1 # Собственно, прелесть 802.11n, надо включать HT_RDG=1 # Аналогично, надо пробовать HT_EXTCHA=0 # Расширенный 40 МГц вниз/вверх HT_LinkAdapt=1 # Круиз контроль 802.11n - пробуем HT_OpMode=1 # Зачем нам mixed и legacy, слишком всего лишнего (в другом посте выше) HT_MpduDensity=5 # Если в лоб, то я бы вообще 0 поставил, а так профилируем в сторону уменьшения интервала MPDU в A-MPDU HT_BW=1 # Поддержка наших 40 МГц HT_PROTECT=0 # Добавляем, по-умолчанию в 1, пробуем вырубить защитный механизм(?) сосуществования с Legacy (L-SIG TXOP Protection?) HT_TxStream=2 # Добавляем, у нас ведь 2 Spatial Streams, м.б. будет полезно STBC, зачем отдавать это драйверу :) но требует тестов HT_RxStream=2 # Добавляем, у нас ведь 2 Spatial Streams, м.б. будет полезно STBC, зачем отдавать это драйверу :) но требует тестов HT_BADecline=0 # Добавляем, по-умолчанию 0, но для тестов пробуем 1 при профилировании .. хотя по смыслу 0 - норм HT_AutoBA=1 # По идее по-умолчанию 1 - норм HT_AMSDU=1 # Однозначно надо пробовать эту аггрегацию если нормально работает с основным A-MPDU HT_BAWinSize=64 # Если работает как надо и соседи не зверствуют, то норм, а так пробовать уменьшать при диких ретрансмитах HT_GI=1 # SGI включен "из коробки", но из-за моментов выше, имхо, работает через раз .. а при поправках выше м.б. взлетит как надо HT_STBC=1 # Nice, хоть где-то согласен HT_MCS=32;32;32;32 # Я бы поставил принудельно высший MCS и 40 МГц онли через =32, а так вышка =15 с поддержкой 20 МГц HT_MIMOPSMode=3 # Добавляем, SM Power Save .. по-умолчанию 3 .. в манускрипте вроде ошибка с описанием - я бы попробовал с 0 или 1 в любом случае Ext_LNA=1 # Добавляем, у нас ведь eLNA, неизвестно, что по-умолчанию - поэтому пробуем Ext_PA=1 # Добавляем, у нас ведь ePA, неизвестно, что по-умолчанию - поэтому пробуем EnhanceMultiClient=0 # Добавляем, по-умолчанию 0, но выставляем в 1 при множестве N-клиентов, м.б. улучшит перформанс BGMultiClient=0 # Добавляем, по-умолчанию 0, цементируем, проверяем, чтобы так и оставалось EDCCAEnable=0 # В манускрипте по-умолчанию так и было .. так что неизвестно - включалось ли (у меня этой строчки нет, так что предполагаю дефолт как в общих случаях) TX_RETRY_NUM=3 # Добавляем, по-умолчанию вроде(?) 0 .. по идее кол-во попыток "мягкого" ретрансмита прежде чем у драйвера появится идея сбросить скорость .. в общем, надо пробовать RTS_RETRY_NUM=3 # Добавляем, аналогично, но надеемся, что RTS/CTS вообще не возникает в воздухе без необходимости EDCCA_AP_STA_TH=1 EDCCA_AP_AP_TH=1 EDCCA_AP_RSSI_TH=-80 EDCCA_ED_TH=90 EDCCA_FALSE_CCA_TH=180 EDCCA_BLOCK_CHECK_TH=2 IgmpSnEnable=1 E2pAccessMode=2 EfuseBufferMode=0 SKUenable=0 BandSteering=0 PMFMFPC=0;0;0;0 PMFMFPR=0;0;0;0 PMFSHA256=0;0;0;0 ApCliPMFMFPC=0 ApCliPMFMFPR=0 ApCliPMFSHA256=0 VgaClamp=0

через iwpriv set есть еще кое-какие вкусности .. непонятно, отразятся ли в .dat если ставить их как-то, чтобы в файле настройки хранить .. и пробовать подцеплять через ту же кнопку включения радио =)

я за удобства, не понимаю почему мы без них. да и манускрипт старый, а новый не дают прикрываясь NDA .. нет чтобы давно весь список дать в настройки system и крутите как хотите с подсказками =)

это как Sony с 4К по DLNA, годы идут, уже кивают про конкурентов с поддержкой из коробки, а самураям до фени, Сони ведь, с флешки можно? - значит, вам хватит - а за DLNA + 4К в следующем телике заплатите =)Так. И как все это богатство конфигурировать?

Какой утилитой? Да и N по хорошему не нужен. У меня все устройства AC

-

Giga III

При выполнении на интерфейсе команды

no vga-clamp

сообщение об ошибке исчезает. сам vga clamp остается равен 0, судя по *.dat файлам.

Сохраняем конфиг и ребутаемся.

Ошибка тут как тут.

Налицо бага в парсере конфига.

-

3 minutes ago, IgaX said:

Смущает "clamp" .. как бы не оказалось, что приглушения

@gaaronk немного опыта:

- с этим надо аккуратнее .. если клиент принимает весь набор предлагаемых настроек (по крайней мере, на моей fw), то легко убивает линки до 13/22 mbps (я даже, скорее всего, знаю почему, но упорно "это не те дроиды, которых вы ищите") .. м.б. конечно уже выправили .. если не сложно - при текущих настройках - какой у Вас вывод (без паролей):

more temp:RT2860AP.dat

.. а так, конечно, хотелось бы выбраться из нашего mixed:

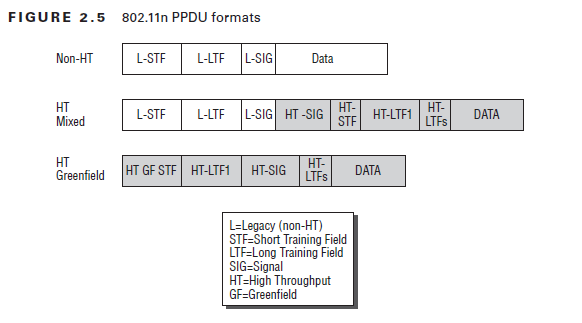

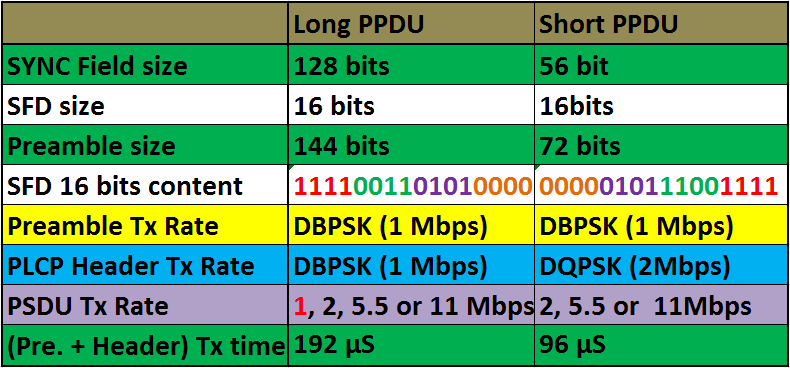

HT-Mixed PPDU

- Preamble contain the non-HT short & long training symbol that can be decoded by legacy 802.11a (clause 17) or 802.11g (clause 19)

- Rest of the HT-mixed preamble & header cannot be decoded by legacy clients.

- Tranmission can occur both 20MHz & 40MHz.

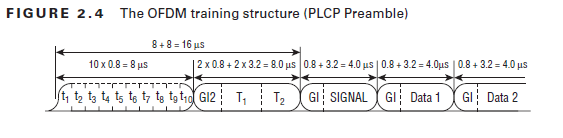

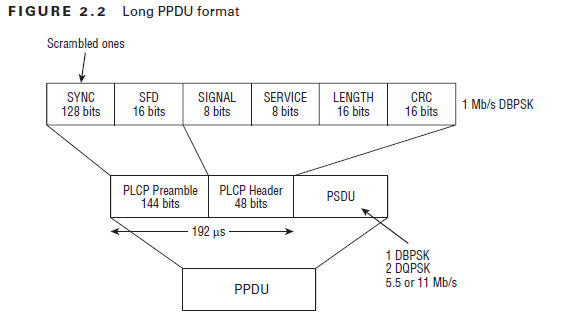

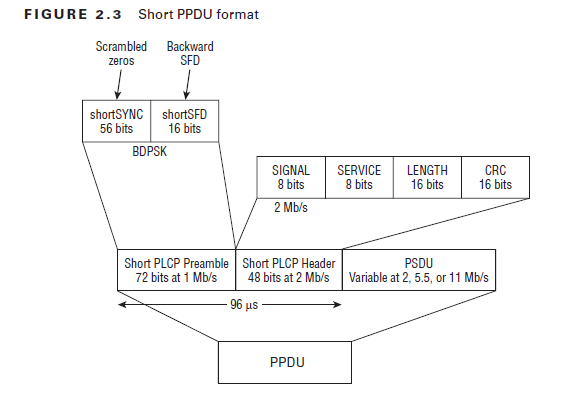

- When 40MHz channel is used all broadcast traffic must be sent on legacy 20MHz (for legacy clients)имхо, не для N и лишний повод для дров .. в общем, вместо OFDM больше шансов на сваливание в BPSK и QPSK (особенно заметно, когда сваливается в 13/26 mbps на 20 МГц и 27/54 на 40 МГц) .. поэтому в т.ч. ратую за GI строго 400 ns (0.4μs вместо в т.ч. 0.8μs) и вырубание Legacy в т.ч. через Basic Rates (на OFDM PLCP не повлияет, все будет норм) .. итд. итп.:

- это в теории может конфликтовать с WMM на интерфейсе AP.

.. но думаю для домашнего броадкаста/мультикаста негативные побочные маловероятны .. если только при передаче от клиента и то незаметно, т.к. все быстро в автономке.

.. но думаю для домашнего броадкаста/мультикаста негативные побочные маловероятны .. если только при передаче от клиента и то незаметно, т.к. все быстро в автономке.

2,4 не использую. броадкаста мультикаста нет =)

Ваши рекомендации по настройке?

Spoiler# cat /tmp/RT2860AP.dat

# The word of "Default" must not be removed

Default

BssidNum=4

FastStartup=0

CountryRegion=0

CountryCode=US

SSID1=bla-bla1

SSID2=bla-bla-guest

SSID3=

SSID4=

WirelessMode=6;6;6;6

Channel=11

TxRate=0

BasicRate=15

BeaconPeriod=100

DtimPeriod=1

TxPower=50

DisableOLBC=0

BGProtection=0

TxAntennaSel=0

RxAntennaSel=0

TxPreamble=1

RTSThreshold=2347

FragThreshold=2346

TxBurst=1

PktAggregate=0

TurboRate=0

WmmCapable=1;1;0;0

APSDCapable=1;1;0;0

EdcaIdx=0;0;0;0

APEdca0=1;3,7,1,1;4,4,3,2;10,10,4,3;0,0,94,47;0,0,0,0

APAifsn=3;7;1;1

APCwmin=4;4;3;2

APCwmax=6;10;4;3

APTxop=0;0;94;47

APACM=0;0;0;0

BSSAifsn=3;7;2;2

BSSCwmin=4;4;3;2

BSSCwmax=10;10;4;3

BSSTxop=0;0;94;47

BSSACM=0;0;0;0

AckPolicy=0;0;0;0

NoForwarding=0;0;0;0

NoForwardingBTNBSSID=1

HideSSID=0;0;1;1

ShortSlot=1

AutoChannelSelect=0

AutoChannelSkipList=

ACSCheckTime=0

IEEE8021X=0

CSPeriod=10

WirelessEvent=1

PreAuth=0

AuthMode=WPA2PSK;WPA2PSK;OPEN;OPEN

EncrypType=AES;AES;NONE;NONE

RekeyInterval=86400;86400;86400;86400

RekeyMethod=TIME;TIME;TIME;TIME

PMKCachePeriod=10

WPAPSK1=-=secret=-

WPAPSK2=-=secret=-

WPAPSK3=

WPAPSK4=

DefaultKeyID=1;1;1;1

Key1Type=0;0;0;0

Key1Str1=0000000000

Key1Str2=0000000000

Key1Str3=0000000000

Key1Str4=0000000000

Key2Type=0;0;0;0

Key2Str1=0000000000

Key2Str2=0000000000

Key2Str3=0000000000

Key2Str4=0000000000

Key3Type=0;0;0;0

Key3Str1=0000000000

Key3Str2=0000000000

Key3Str3=0000000000

Key3Str4=0000000000

Key4Type=0;0;0;0

Key4Str1=0000000000

Key4Str2=0000000000

Key4Str3=0000000000

Key4Str4=0000000000

HSCounter=0

AccessPolicy0=0

AccessPolicy1=0

AccessPolicy2=0

AccessPolicy3=0

AccessControlList0=

AccessControlList1=

AccessControlList2=

AccessControlList3=

ApCliEnable=0

ApCliWirelessMode=9

ApCliSsid=

ApCliBssid=

ApCliWPAPSK=

ApCliAuthMode=OPEN

ApCliEncrypType=NONE

ApCliDefaultKeyID=1

ApCliKey1Type=0

ApCliKey1Str=0000000000

ApCliKey2Type=0

ApCliKey2Str=0000000000

ApCliKey3Type=0

ApCliKey3Str=0000000000

ApCliKey4Type=0

ApCliKey4Str=0000000000

WscManufacturer=ZyXEL

WscModelName=Keenetic

WscDeviceName=Keenetic Giga III

WscVendorPinCode=32140781

WdsEnable=0

EAPifname=

PreAuthifname=

HT_HTC=0

HT_RDG=0

HT_EXTCHA=0

HT_LinkAdapt=0

HT_OpMode=0

HT_MpduDensity=5

HT_BW=1

HT_AutoBA=1

HT_AMSDU=0

HT_BAWinSize=64

HT_GI=1

HT_STBC=1

HT_MCS=33;33;33;33

EDCCAEnable=0

EDCCA_AP_STA_TH=1

EDCCA_AP_AP_TH=1

EDCCA_AP_RSSI_TH=-80

EDCCA_ED_TH=90

EDCCA_FALSE_CCA_TH=180

EDCCA_BLOCK_CHECK_TH=2

IgmpSnEnable=1

E2pAccessMode=2

EfuseBufferMode=0

SKUenable=0

BandSteering=0

PMFMFPC=0;0;0;0

PMFMFPR=0;0;0;0

PMFSHA256=0;0;0;0

ApCliPMFMFPC=0

ApCliPMFMFPR=0

ApCliPMFSHA256=0

VgaClamp=0 -

Just now, AndreBA said:

Просто Вы написали, что у вас ошибка:

Я Вам предложил после применения команды VGA, ввести команду на сохранения " system configuration save ". Без этой команды у меня тоже как у Вас прописывается ошибка.

Я вот и пытаюсь выяснить

Если я введу vga-clamp 5

ЧТО ИМЕННО это сделает? Какое влияние окажет на радиоинтерфейс? Если мне не понравится работа вайфай после этого как вернуться к значению по умолчанию?

-

1 minute ago, AndreBA said:

Вы про какую команду?

vga-clamp

Проблема не в том что я задам или не задам ее через CLI. А в том что в дефолтном конфиге ее нет.

И прежде чем применять interface WifiMasterX vga-clamp {1..8} хочется понять - а что это, зачем, чем 1 отличается от 5 ?

-

1 hour ago, AndreBA said:

@iocsha @demos.vlz @gaaronk После применения команды "interface WifiMasterX vga-clamp {1..8} — включить коррекцию" пропишите команду " system configuration save". И все должно быть хорошо.

Нет. Не хорошо. Что делает эта команда? Зачем ее включать? Какое значение "по умолчанию" ?

-

После обновления до версии 2.09.A.8.0-0 в CLI на интерфейсах WifiMaster появилось

! ERROR: command "vga-clamp": not enough arguments

Вроде

interface WifiMaster0 country-code US compatibility N channel 11 power 50 preamble-short tx-burst rekey-interval 86400 ! ERROR: command "vga-clamp": not enough arguments upВ /flash/default-config про vga-clamp ничего нет

-

2 minutes ago, ydzhus said:

Нет

Удален

Проверьте Вы, удалите у себя

Не рискну. Рутер от меня более чем в 1000 км и доступ только через IPSec туннель. Но мне кажется проблема в этом. Надо бы проверить и сказать разработчику.

-

13 minutes ago, ydzhus said:

@ndm @demos.vlz Ultra II 2.09.A.7.0-3 --- подтверждаю, проблема с отображением конфигурация ISP в gui. Сброс настроек не помогает.

А компонент IPv6 у вас стоит?

-

1

1

-

-

После обновления до версии 2.09.A.7.0-0 Giga III заметил что при перестроении правил фильтра скрипты вызываются несколько раз, строки @iptables" в лог пишет скрипт.

Apr 30 03:38:17 ndmIpSec::IpSecNetfilter: start reloading netfilter configuration... Apr 30 03:38:17 ndmIpSec::IpSecNetfilter: netfilter configuration reloading is done. Apr 30 03:38:17 iptables Add reestr rules to table mangle Apr 30 03:38:17 iptables Add GRE rules to table nat Apr 30 03:38:18 iptables Add GRE rules to table nat Apr 30 03:38:18 iptables Add reestr rules to table mangleПри \том правила фильтра не перестраиваются, как ранее с нуля по видимому, и скрипт вызываемый два раза добавляет в правила iptables две записи.

-

Just now, Le ecureuil said:

И где там в логе проблемы с флешкой?

Этот крешдамп из mtdoops валяется еще с версии 2.09.A.3-0, то есть уже минимум месяц. К текущим событиям он отношения не имеет. Или имеет, но тогда опять-таки нужны нормальные логи.

Виноват, исправлюсь

-

Судя по логу у вас не закрывались CHILD_SA после rekeying

Интересно было бы взглянуть на self-test

-

А разве проблеме не во флешке?

"<3>SQUASHFS error: xz_dec_run error, data probably corrupt", "<3>SQUASHFS error: squashfs_read_data failed to read block 0x99e3a4", "<3>SQUASHFS error: Unable to read fragment cache entry [99e3a4]", "<3>SQUASHFS error: Unable to read page, block 99e3a4, size 857c", "<3>SQUASHFS error: Unable to read fragment cache entry [99e3a4]", "<3>SQUASHFS error: Unable to read page, block 99e3a4, size 857c", "<0>Kernel panic - not syncing: Attempted to kill init! exitcode=0x0000000a", -

Версия ПО v2.08(AAUW.0)C1

При конфигурировании сегмента локальной сети Home система позаолила задать адрес интерфейса вида 192.168.10.0 255.255.255.0 , то есть адрес сети.

Доступ с локального компютера с адресом 192.168.10.2/24 был потерян. Хотя когда на компьютере был настроен адрес 192.168.10.2/16, удалось подключиться к рутеру по адресу http://192.168.10.0

Веб-морда постоянно требует пароль в Safari

in 2.10

Posted

Блокировщик рекламы типа AdBlock стоит? Если да - добавьте кинетик в исключения.