Werld

-

Posts

436 -

Joined

-

Last visited

-

Days Won

6

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by Werld

-

-

21 минуту назад, vasek00 сказал:

А что вас удивляет?

Вы думаете все так считают.

Я не понял ваш посыл. Вы пытаетесь доказать, что адрес с 0 на конце не должен быть использован? Даже по вашей же ссылке:

-

38 минут назад, Алексей717 сказал:

Добрый День ... а рррое ваше через adsl ? а то есть 2 вопроса вы разбираетесь мож подскажите . видео вопрос первый.

Скрин за который вы зацепились вообще не мой. Если внимательно прочитаете тему, то увидите, что это был ответ на первый пост.

-

11 час назад, Алексей717 сказал:

Можно вопрос у вас рррое ? адрес 188.168.33.0/32 почему маска 32 на адресе сети по рррое ?

39 минут назад, vasek00 сказал:А вот почему 188.168.33.0 а не например 188.168.33.22 это да.

А что вас удивляет? Бесклассовая адресация была принята аж в 93 году. IP адрес оканчивающийся на 0 абсолютно легален.

https://en.wikipedia.org/wiki/Classless_Inter-Domain_Routing

https://www.rfc-editor.org/rfc/rfc1519

https://stackoverflow.com/questions/14915188/ip-address-ending-with-zero

The solution that the community created was to deprecate the Class A/B/C network address assignment system in favor of using "classless", hierarchical blocks of IP addresses (referred to as prefixes).

-

В 15.11.2022 в 14:22, sebelorg сказал:

Есть контроллер в виде Viva kn-1910. К нему подключена точка доступа Lite kn-1311 по проводу. Можно ли как то реализовать две wifi сети на этих устройствах(домашняя и гостевая) а подключенные по проводу к kn-1311 пользователи не имели доступ к домашней сети( dlna в том числе)

Если у вас построена именно wifi-система, то есть точка доступа "захвачена" в интерфейсе контроллера, то вывести на проводные порты точки доступа сегмент отличный от домашнего не получится. Неоднократно обсуждалось на форуме. Если вы хотите передавать на точку разные vlan и выводить их на проводные порты, то вам не нужно использовать wifi-систему. Настройка в таком случае будет инструкциям по ссылкам, которые вам привели.

-

2 часа назад, vasek00 сказал:

Вопрос остался открытым при балансе когда провайдер ограничел скорость до 0 будет ли tls handshake проходить или нет.

Я если честно не думаю, что там именно урезанием скорости происходит ограничение. Я думаю,на брасе у провайдера навешивается политика и просто блокируется траффик определенного вида.

-

9 часов назад, vasek00 сказал:

Проясните, данный механизм который реализован или может реализован в данном сервисе ping check ?

По моим наблюдениям, работает так как и описано в документации и changelog'e. В настроенном у себя профиле пинг-чека в режиме connect на кастомный порт на свой же удаленный ресурс, я сменил режим на tls. Пинг чек стал пытаться устанавливать поверх tcp соединения на этот порт еще и tls соединение. Прилетело tls client hello сообщение, но так как на том порту не было ничего что способно было ответить на tls handshake, то пинг-чек посчитал такую попытку неуспешной.

-

6 часов назад, vasek00 сказал:

Вопрос только в том какой механизм используется для проверки

Вы в курсе что такое TLS и поверх какого протокола он работает?

6 часов назад, vasek00 сказал:может тот же ping на порт 443 или 853

6 часов назад, vasek00 сказал:и что скажет провайдер на это, сочтет его таким же как простой ping

Пинг на порт использует не icmp, соответственно провайдер не примет это за "простой ping".

5 часов назад, ctmd сказал:Entware установил, дальнейшие шаги непонятны совершенно

Вы совершенно спокойно можете обойтись без entware. Возможно вам поможет даже уже существующий режим пинг-чека "Проверка TCP-порта". Если нет, попробуйте озвученный выше вариант с TLS, скорее всего с ним точно будет работать.

-

45 минут назад, ctmd сказал:

Здравствуйте, в случае неоплаты провайдер ограничивает скорость до значения при котором даже зайти на роутер извне не возможно, но при этом на резервное подключение роутер не переключается в связи с тем что ping запросы проходят, посоветуйте решение пожалуйста

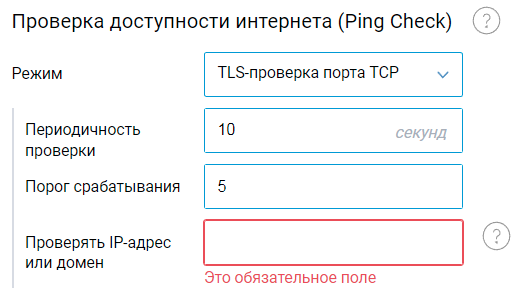

В KeeneticOS версии 3.9 появилось то что вам нужно:

Новый режим TLS-проверка порта TCP улучшает работу механизма Проверка доступности интернета для обеспечения защиты от сбоев доступа в Интернет. Этот режим предотвратит ложноположительные результаты, если провайдер перенаправит трафик на авторизованный портал, например, на биллинговый сервис. [NDM-2094, NWI-1109]

Используйте следующую команду CLI для установки:

-

ping-check profile {name} mode tls— включить режим TLS для профиля Ping Check{name}

Или настройте через веб-интерфейс:

-

1

1

-

-

В 12.11.2022 в 19:24, AlexGam сказал:

Установка опции "Эксклюзивный маршрут" не помогает.

Установка флажка "Добавлять автоматически" должна помочь

-

А ну и, кстати, Вы на обеих сторонах в разрешенных сетях оставьте только нужные подсети. Не надо на обеих сторонах указывать и 192.168.10.0/24 и 192.168.100.0/24.

У вас на стороне клиента должны быть разрешенные сети: 172.16.82.2.32, 192.168.10.0/24

На стороне сервера разрешенные сети: 172.16.82.1.32, 192.168.100.0/24

-

-

1 час назад, Zebrator сказал:

Не указывать его нельзя там.

Такой вопрос тогда - маршруты и правила задаваемые в интерфейсе маршрутизаторов в том или ином виде транслируются в правила IPTables на уровень операционки.

Задаваемый в интерфейсе маршрут попадает в таблицу маршрутизации, если уж на то пошло.

1 час назад, Zebrator сказал:Мы можем идти от того, что вообще мы хотим видеть собственно в правилах на обоих сторонах?

На стороне сервера нужен маршрут до сети за клиентом. На стороне клиента в межсетевом экране должны быть разрешены входящие на впн интерфейс.

1 час назад, Zebrator сказал:Получается, что со стороны клиента я без проблем хожу и в свою и в удаленную сеть, а со стороны сервера не могу идти в сеть клиента

Когда пакет из сети за впн-клиентом уходит в туннель, происходит подмена адреса источника. Соответственно, устройствам в сети впн-сервера не нужно знать маршрут до сети за клиентом чтобы слать ответные пакеты.

-

4 минуты назад, Zebrator сказал:

Интерфейс там выбран правильно

Интерфейс выбран не правильно. Попробуйте тогда не указывать вообще интерфейс, если прошивка на xiaomi это позволяет.

-

1

1

-

-

Вы полмесяца ждете ответа, но не потрудились даже подробнее описать ситуацию. Из вашего сообщения вообще не ясно при чем здесь кинетик. Какие именно устройства выступают впн сервером и впн клиентом? Трассировки до адресов которые не доступны вы не представили. Ваш скрин с маршрутом явно не из веб интерфейса кинетика. Вообще маршрут на скрине не верный, там интерфейс указан LAN, а должен быть, видимо, vpn.

-

1

1

-

-

1 час назад, picmail сказал:

Доступ к компонентам дествительно разрешается отдельно, но вот что-то не нашел как отдельно разрешить/запретить доступ из интернета к чему-то кроме веб конфигуратора

Доступ к вебдав:

Доступ к обратному прокси:

Вы об этом, или я не понял вопрос?

-

1

1

-

-

Я думаю, статью KB просто не обновили. ЕМНИП в какой-то из версий Keenetic ОС было сделано, чтобы доступы к конфигуратору, обратному прокси, вебдаву разрешался и запрещался раздельно для каждого

-

1

1

-

-

А вы пробовали? Возможно такое ограничениев режиме "через облако". У себя вот только что проверил, при отключении удаленки к веб-конфигуратору, доступ к вебдав сохраняется. Но у меня режим "прямой".

-

1 минуту назад, picmail сказал:

Тогда не будет доступа к файлам на USB диске через webdav, а он нужен

С чего вы взяли? Удаленный доступ к веб-конфигуратору и доступ к webdav'у это разные настройки

-

1

1

-

-

1 час назад, picmail сказал:

Как настроить, чтобы

пользователь из интернета мог подключаться через webdav, но не мог видеть настроек в конфигураторе, аадмин мог менять настройки только из локальной сети?Закрыть удаленный доступ к веб конфигуратору.

-

3 минуты назад, Sirtaki Grek сказал:

вот так? и по аналогии для клиента только 100? или нужно еще dns указывать ? :)

Да вот так. ДНС указывать не обязательно, если не указан он автоматически раздает себя в качестве днс-сервера

-

1

1

-

-

4 минуты назад, Sirtaki Grek сказал:

в инструкции об этом не было упомянуто

В инструкции приведен пример для двух роутеров с некими сетями. Предполагается, что вы адаптируете этот пример под свой случай. У вас могут быть сети не обязательно как в инструкции. Главное чтобы они были разные на роутерах и настройки все нужно делать соответственно им.

-

1

1

-

-

В разделе Параметры IP на сервере у вас должно быть указано 192.168.22.1/24 и dhcp сервер должен выдавать адреса из этого диапазона. На клиенте соответственно 192.168.100.1/24. Обратите внимание доступ к роутерам из их сетей тоже изменится, они будут отвеать по указанным адресам

-

1

1

-

-

Мои сети и wifi --> домашняя сеть. На ваших устройствах должны быть разные сети. Если вы это не меняли, то не удивительно, что ничего не работает

-

1

1

-

-

А сети на роутерах вы верные прописали? Покажите настройки домашних сегментов на обоих роутерах

2 кинетика по Wireguard

in Обсуждение IPsec, OpenVPN и других туннелей

Posted

Я все равно не понимаю ваш посыл. Я думаю все считают как? Нельзя ли увидеть цитату, где я заявил: я думаю, все считают так-то и так-то.

Если вас смущает информация, что мол 5 лет назад они обнаружили, что сайт майкрософт некорректно работает если обращаться к нему с ip оканчивающегося на 0, то нужно понимать что той теме более 9 лет. 9 лет + 5, о которых они говорят и получается, что более 14 лет назад кто-то имел проблемы с сайтом майкрософт. Вам самому не смешно? Согласно rfc, адреса с 0 на конце могут использоваться и должны нормально маршрутизироваться точка! Случаи когда это у кого-то где-то когда-то не работало лишь следствия некорректной настройки сетевого оборудования.