-

Posts

4639 -

Joined

-

Last visited

-

Days Won

78

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Everything posted by vasek00

-

На mipsle В WEB роутера на странице OPKG в поле сценария должно быть прописано - /opt/etc/init.d/rc.unslung

-

Да вытаскивать и как можно поступить было выше, отрезать и формат в ext4 - minitool

-

В моем случае нет, перестают работать те сервисы которые использую от Entware. Если сервисов нет, а просто какие либо утелитки то вообще не видно что что-то отключили.

-

На Viva стоит Entware во внутренней памяти, затрачено 12,3 из 52, но это Viva [I] Jan 1 00:00:08 kernel: Found 1st storage partition of size 33292288 bytes [I] Jan 1 00:00:08 kernel: Found 2nd storage partition of size 35651584 bytes [I] Jan 1 00:00:08 kernel: Registering UBI data partitions parser [W] Jan 1 00:00:08 kernel: Concatenating MTD devices: [W] Jan 1 00:00:08 kernel: (0): "Storage_A" [W] Jan 1 00:00:08 kernel: (1): "Storage_B" всего 33+35 В KN1011 же всего [I] Jan 1 00:00:08 kernel: Searching for suitable storage partitions... [I] Jan 1 00:00:08 kernel: Found 1st storage partition of size 16515072 bytes [I] Jan 1 00:00:08 kernel: Found 2nd storage partition of size 18874368 bytes [I] Jan 1 00:00:08 kernel: Registering UBI data partitions parser [W] Jan 1 00:00:08 kernel: Concatenating MTD devices: [W] Jan 1 00:00:08 kernel: (0): "Storage_A" [W] Jan 1 00:00:08 kernel: (1): "Storage_B" всего 16+18, даже если бы он влез то получаем В любом случае на HDD/SDD Второе по моему можно отрезать от диска если он до конца не заполнен, Minitool Partition Wizard. только потому что не знаю, что случится если я отключу USB диск от роутера. А что с ним должно случится, нажимаете кнопочку если она настроена на остановку или в WEB роутера. Или у вас что-то на него постоянно пишет?

-

Повторюсь, что вы с его помощью хотите реализовать - синхронизацию 10-15Кбит в одном-двух файлах?

-

Данный сервис предназначен для синхронизации файлов между двумя устройствами, Тогда вопрос что вы собираетесь синхронизоровать беэ диска или как ?

-

На это не обращайте внимания, так и должно быть. Не чего у вас не весит.

-

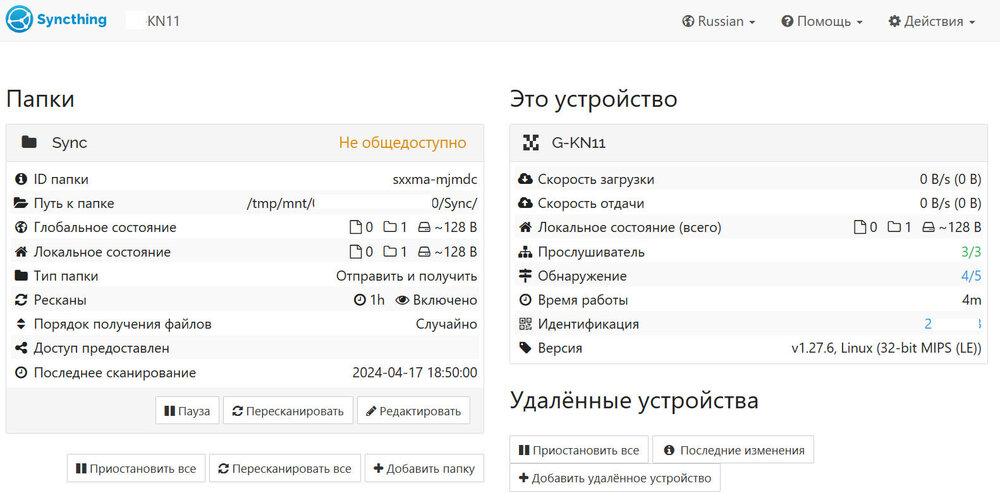

У вас два устройства - sda и sdb /dev/sda2 on /tmp/mnt/01D9CD30AD2CF7F0 type tntfs /dev/sdb1 on /tmp/mnt/5bf97af8-024c-da4d-8f4b-9cd03b052e94 type ext4 /dev/sdb1 on /opt type ext4 На вскидку вижу только WARNING: Error opening database: mkdir /.local: read-only file system (is another instance of Syncthing running?) Это ошибка https://forum.syncthing.net/t/solved-invalid-argument-is-another-instance-of-syncthing-running/12715 Ну это 2019 год, поискать по свежее. В реале же вот как выглядит (версия 1.27.6) на одном устройстве sda но с двумя разделами NTFS и Ext4. В настройках sync установлена папка которая указывает на NTFS раздел, но /opt/root/.local/state/syncthing это как раз на Ext4 разделе. [start] 2024/04/17 15:13:21 INFO: Default folder created and/or linked to new config [start] 2024/04/17 15:13:21 INFO: Default config saved. Edit /opt/root/.local/state/syncthing/config.xml to taste (with Syncthing stopped) or use the GUI [start] 2024/04/17 15:13:21 INFO: Archiving a copy of old config file format at: /opt/root/.local/state/syncthing/config.xml.v0 ... [2QA22] 2024/04/17 15:13:23 INFO: Ready to synchronize "Default Folder" (default) (sendreceive) [2QA22] 2024/04/17 15:13:23 INFO: Using discovery mechanism: global discovery server https://discovery.syncthing.net/v2/?noannounce&id=LYX....-NA2MIAW [2QA22] 2024/04/17 15:13:23 INFO: Using discovery mechanism: global discovery server https://discovery-v4.syncthing.net/v2/?nolookup&id=LYX...-NA2MIAW [2QA22] 2024/04/17 15:13:23 INFO: Using discovery mechanism: global discovery server https://discovery-v6.syncthing.net/v2/?nolookup&id=LYX...-NA2MIAW [2QA22] 2024/04/17 15:13:23 INFO: Completed initial scan of sendreceive folder "Default Folder" (default) [2QA22] 2024/04/17 15:13:23 INFO: Loading HTTPS certificate: open /opt/root/.local/state/syncthing/https-cert.pem: no such file or directory [2QA22] 2024/04/17 15:13:23 INFO: Creating new HTTPS certificate ... COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME syncthing 20372 root cwd DIR 8,2 3072 1101825 /opt/bin syncthing 20372 root rtd DIR 31,4 214 2085 / syncthing 20372 root txt REG 8,2 28096107 1101993 /opt/bin/syncthing syncthing 20372 root 0r CHR 1,3 0t0 1054 /dev/null syncthing 20372 root 1w FIFO 0,8 0t0 6488091 pipe syncthing 20372 root 2w FIFO 0,8 0t0 6488090 pipe syncthing 20372 root 3uW REG 8,2 0 1044493 /opt/root/.local/state/syncthing/index-v0.14.0.db/LOCK syncthing 20372 root 4u a_inode 0,9 0 1028 [eventpoll:5,12,13,15,16,17,19,21,26,27,30,31,32,33,34] syncthing 20372 root 5r FIFO 0,8 0t0 6487583 pipe syncthing 20372 root 6w FIFO 0,8 0t0 6487583 pipe syncthing 20372 root 7w REG 8,2 19207 1044494 /opt/root/.local/state/syncthing/index-v0.14.0.db/LOG syncthing 20372 root 8w REG 8,2 4057 1044505 /opt/root/.local/state/syncthing/index-v0.14.0.db/000073.log syncthing 20372 root 9w REG 8,2 215 1044506 /opt/root/.local/state/syncthing/index-v0.14.0.db/MANIFEST-000074 syncthing 20372 root 10r REG 8,2 1121 1044497 /opt/root/.local/state/syncthing/index-v0.14.0.db/000072.ldb syncthing 20372 root 11r REG 8,2 1181 1044502 /opt/root/.local/state/syncthing/index-v0.14.0.db/000071.ldb syncthing 20372 root 12u IPv6 6488116 0t0 TCP *:22000 (LISTEN) ... ~ # cd /opt/root/.local/state/syncthing ~/.local/state/syncthing # ls -l -rw-r--r-- 1 root root 794 Apr 17 18:13 cert.pem -rw------- 1 root root 8523 Apr 17 19:07 config.xml -rw------- 1 root root 8448 Apr 17 18:13 config.xml.v0 -rw-r--r-- 1 root root 782 Apr 17 18:13 https-cert.pem -rw------- 1 root root 288 Apr 17 18:13 https-key.pem drwxr-xr-x 2 root root 1024 Apr 18 21:05 index-v0.14.0.db -rw------- 1 root root 288 Apr 17 18:13 key.pem ~/.local/state/syncthing #

-

Лог роутера - момент монтирования и вывод "mount" И так же покажите свой (тут их два, текущий v1.27.6)

-

Для начала запустить с логом, как пример был выше. Возможно у вас проблема с доступом к [2QA22] 2024/04/17 15:41:53 INFO: Relay listener (dynamic+https://relays.syncthing.net/endpoint) starting

-

А кто мешает проверить. Идем на https://github.com/syncthing/syncthing/releases берем для mipsle (KN1011) https://github.com/syncthing/syncthing/releases/download/v1.27.6/syncthing-linux-mipsle-v1.27.6.tar.gz скачиваем, распаковываем нам нужен один файл : /opt/bin # mv syncthing syncthing-1.27.3-1 переписываем нужный нам файл в данный каталог и даем ему потом права /opt/bin # ls -l ... -rw-r--r-- 1 root root 28096107 Apr 9 09:22 syncthing -rwxr-xr-x 1 root root 25034752 Feb 13 16:29 syncthing-1.27.3-1 ... /opt/bin # chmod 755 syncthing /opt/bin # Далее запустим с логом и ниже со сменой IP:port

-

Ведь написал что можно удалить весь каталог /opt/etc/syncthing и потом просто запустить. Скрипт запуска стандартный как и у многих приложений #!/bin/sh if [ ! -d "/opt/etc/syncthing" ]; then syncthing -generate="/opt/etc/syncthing" sed -i 's|127\.0\.0\.1|0.0.0.0|' /opt/etc/syncthing/config.xml elif [ -n "$(grep '127\.0\.0\.1' /opt/etc/syncthing/config.xml)" ]; then sed -i 's|127\.0\.0\.1|0.0.0.0|' /opt/etc/syncthing/config.xml fi ENABLED=yes PROCS=syncthing ARGS="" PREARGS="" DESC=$PROCS PATH=/opt/sbin:/opt/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin . /opt/etc/init.d/rc.func Важная в нем строка ". /opt/etc/init.d/rc.func" так как в ней есть как раз и start | stop | restart Можете удалить через - "opkg remove <имя пакета>" - команда удалит установленный ранее пакет, но думаю у вас он так же не запустится после переустановки. Нужно смотреть что у вас и как - на что устанавливаете, какой раздел и какой размер и так далее.

-

Берем исходник http://bin.entware.net/mipselsf-k3.4/syncthing_1.27.3-1_mipsel-3.4.ipk Распаковываем его на ПК и видим, что кроме двух файлов там не чего нет кроме самого syncthing и скрипта запуска -> конф создается при первом запуске. Что делаю После проделанной работы без проблем попал на WEB GUI - 192.168.1.98:8384 на первоначальные настройки. Повторил - удалил весь каталог /opt/etc/syncthing и запустил так сказать с чистого листа Проблем опять же нет, HDD (Ext4) на котором есть место проблем не возникло, далее в настройках сменил на 192.168.1.98 и указал место /tmp/mnt/.......NTFS-раздел-HDD-диска.

-

Клиент ПК 192.168.1.2, роутер 192.168.1.98

-

Установил на HDD, потом на ПК набрал - IP_роутера:8384 и попал на страницу настройки. После настроек (ну не люблю 0.0.0.0, 192.168.1.98 адрес роутера) получил <gui enabled="true" tls="false" debugging="false" sendBasicAuthPrompt="false"> <address>192.168.1.98:8384</address> <user>admin</user> <password>$2a$10$0l.....o5SxoyG</password> <apikey>Wm9HP......DXY5SmvYjzxog</apikey> <theme>default</theme> </gui> opt/etc/init.d # netstat -ntulp | grep sync tcp 0 0 192.168.1.98:8384 0.0.0.0:* LISTEN 16504/syncthing tcp 0 0 :::22000 :::* LISTEN 16504/syncthing udp 0 0 0.0.0.0:21027 0.0.0.0:* 16504/syncthing udp 0 0 0.0.0.0:58992 0.0.0.0:* 16504/syncthing udp 0 0 :::21027 :::* 16504/syncthing udp 0 0 :::55378 :::* 16504/syncthing udp 0 0 :::22000 :::* 16504/syncthing /opt/etc/init.d # Еще может быть причина, что он у вас просто не запустился /opt/etc/init.d # ps | grep sync 16493 root 608m S syncthing 16504 root 609m SN /opt/bin/syncthing /opt/etc/init.d #

-

На счет распространенность а кто мешает получить с нее поток просто по http или камера не может (слабоват ее функционал) или vlc. Возможно вам поможет mediatomb с его возможностями или но в обоих вариантах это Entware плюс доп.сервис.

-

Проверил, да вы правы, даже скаченная с https://github.com/syncthing/syncthing/releases не исправила проблему. При сравнение двух 1.19 и 1.20 ошибок в загрузке нет 1.19 встает без проблем

-

Это было уже давно, можно попробовать как нибудь.

-

Так и есть ~ # opkg list | grep syncthing syncthing - 1.19.1-1 - Syncthing replaces proprietary sync and cloud services with something open, trustworthy and decentralized. Your data is your data alone and you deserve to choose where it is stored, if it is shared with some third party and how it's transmitted over the Internet. ~ # На клиенте использовал SyncTrayzor там же есть и для Linux 64-bit (x86-64) ⋅ 32-bit (x86-32) ⋅ ARM ⋅ ARM64 ⋅ MIPS ⋅ MIPS64 ⋅ MIPS-LE ⋅ MIPS64-LE ⋅ PPC64 ⋅ PPC64-LE ⋅ RISC-V ⋅ S/390x https://syncthing.net/downloads/ Скачиваете для MIPS-LE там вам из архива нужен только один файл и это "syncthing", переписываете его на /opt/bin/syncthing и конечно же "chmod 755 syncthing" в итоге получаете версию v1.20.2

-

В виду наличия всего 5МБ для размещения файлов то приходиться удалять старые для того чтоб разместить новые.

-

dns-proxy rebind-protect auto https upstream https://dns.google/dns-query dnsm on ISP https upstream https://cloudflare-dns.com/dns-query dnsm on ISP dns_server = 127.0.0.1:40508 . # https://dns.google/dns-query@dnsm dns_server = 127.0.0.1:40509 . # https://cloudflare-dns.com/dns-query@dnsm DNS Servers Ip Port R.Sent A.Rcvd NX.Rcvd Med.Resp Avg.Resp Rank 127.0.0.1 40508 5 2 3 135ms 125ms 3 127.0.0.1 40509 151 148 3 32ms 39ms 10 [W] Feb 18 00:47:18 https-dns-proxy: 2C2E: curl request failed with 0: No error [W] Feb 18 00:47:18 https-dns-proxy: 2C2E: curl error message: Failed to connect to cloudflare-dns.com port 443 after 1146 ms: Operation timed out [W] Feb 18 00:47:18 https-dns-proxy: 8218: curl request failed with 0: No error [W] Feb 18 00:47:18 https-dns-proxy: 8218: curl error message: Failed to connect to dns.google port 443 after 1219 ms: Operation timed out [W] Feb 18 00:47:18 https-dns-proxy: 4E44: curl request failed with 0: No error [W] Feb 18 00:47:18 https-dns-proxy: 4E44: curl error message: Failed to connect to dns.google port 443 after 1025 ms: Operation timed out [W] Feb 18 00:47:19 https-dns-proxy: 66A6: curl request failed with 0: No error [W] Feb 18 00:47:19 https-dns-proxy: 66A6: curl error message: Failed to connect to dns.google port 443 after 563 ms: Operation timed out [W] Feb 18 00:47:19 https-dns-proxy: 487B: curl request failed with 0: No error [W] Feb 18 00:47:19 https-dns-proxy: 487B: curl error message: Failed to connect to cloudflare-dns.com port 443 after 1252 ms: Operation timed out [W] Feb 18 00:47:19 https-dns-proxy: 3621: curl request failed with 0: No error [W] Feb 18 00:47:19 https-dns-proxy: 3621: curl error message: Failed to connect to cloudflare-dns.com port 443 after 1266 ms: Operation timed out [W] Feb 18 00:47:19 https-dns-proxy: DE0E: curl request failed with 0: No error [W] Feb 18 00:47:19 https-dns-proxy: DE0E: curl error message: Failed to connect to cloudflare-dns.com port 443 after 1142 ms: Operation timed out [W] Feb 18 00:47:19 https-dns-proxy: 2E0A: curl request failed with 0: No error [W] Feb 18 00:47:19 https-dns-proxy: 2E0A: curl error message: Failed to connect to dns.google port 443 after 1839 ms: Operation timed out [W] Feb 18 00:47:19 https-dns-proxy: 1D10: curl request failed with 0: No error ю... [W] Feb 18 00:47:26 https-dns-proxy: DC61: curl error message: Failed to connect to cloudflare-dns.com port 443 after 1325 ms: Operation timed out [W] Feb 18 00:47:26 https-dns-proxy: A822: curl request failed with 0: No error [W] Feb 18 00:47:26 https-dns-proxy: A822: curl error message: Failed to connect to dns.google port 443 after 1435 ms: Operation timed out [W] Feb 18 00:47:26 https-dns-proxy: 416F: curl request failed with 0: No error [W] Feb 18 00:47:26 https-dns-proxy: 416F: curl error message: Failed to resolve host 'dns.google' with timeout after 1000 ms [W] Feb 18 00:47:26 https-dns-proxy: AAE2: curl request failed with 0: No error [W] Feb 18 00:47:26 https-dns-proxy: AAE2: curl error message: Failed to resolve host 'dns.google' with timeout after 1000 ms [W] Feb 18 00:47:26 https-dns-proxy: BC0A: curl request failed with 0: No error [W] Feb 18 00:47:26 https-dns-proxy: BC0A: curl error message: Failed to connect to cloudflare-dns.com port 443 after 906 ms: Operation timed out [W] Feb 18 00:47:26 https-dns-proxy: 4AC5: curl request failed with 0: No error [W] Feb 18 00:47:26 https-dns-proxy: 4AC5: curl error message: Failed to connect to cloudflare-dns.com port 443 after 1371 ms: Operation timed out ... [W] Feb 18 00:53:20 https-dns-proxy: E1E2: curl error message: Operation timed out after 3000 milliseconds with 0 bytes received [W] Feb 18 06:12:21 https-dns-proxy: 0963: curl request failed with 0: No error [W] Feb 18 06:12:21 https-dns-proxy: 0963: curl error message: Failed to connect to dns.google port 443 after 2252 ms: Operation timed out [W] Feb 18 06:12:21 https-dns-proxy: CB60: curl request failed with 0: No error [W] Feb 18 06:12:21 https-dns-proxy: CB60: curl error message: Operation timed out after 3002 milliseconds with 0 bytes received [W] Feb 18 06:12:31 https-dns-proxy: 4453: curl request failed with 0: No error ПО 38А5 на Viva

-

KN2710 - 37B1 syncthing все ОК

-

Сегодня 17.08.2021 года v1.18.0, Linux (32-bit MIPS (LE)) все ОК запустилось без приколов, выход в WEB и настройки https://х.х.х.х.:ПОРТ (по умолчанию 8384)