-

Posts

393 -

Joined

-

Last visited

-

Days Won

3

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by Albram

-

-

Есть ли смысл обновляться на чёрной (первой) ультре с 2.15.C.3.0-0 до 2.15.C.3.0-2 ?

Из описания изменений увидел для себя смысл в обновлении только в последнем пункте. И то, вряд ли у актуальных и архивных моделей аппаратный ускоритель одинаковый.

Улучшения:

- Wi-Fi: улучшена работа роуминга;

- Wi-Fi: исправлена совместимость с клиентами, высылающими Null data фреймы между Auth и Assoc;

- Wi-Fi: драйвер обновлен до версии 5.0.3.2 (для Keenetic Giga, Ultra, Viva);

- VPN-сервер: исправлено подключение клиентов Mikrotik;

- Исправлена проблема пропуска PPPoE (PPPoE Passthrough) через аппаратный ускоритель.

UPD: Обновился, версия Fast VPN стала выше, похоже смысл всё-таки есть и вопрос потерял актуальность:

Было:

Скрытый текстCore::System::DriverManager: loading /lib/modules/3.4.113/hw_nat.ko.

kernel: Ralink HW NAT 5.0.2.0-tc-8 Module Enabled, FoE Size: 16384

Core::System::DriverManager: loading /lib/modules/3.4.113/fastvpn.ko.

kernel: fastvpn: sizeof(bind) = 200

kernel: fastvpn: sizeof(hashent) = 56

kernel: fastvpn: registered

kernel: fastvpn: enabled

kernel: fastvpn: Fast VPN init, v4.0-123Стало:

Скрытый текстCore::System::DriverManager: loading /lib/modules/3.4.113/hw_nat.ko.

kernel: Ralink HW NAT 5.0.2.0-tc-8 Module Enabled, FoE Size: 16384

kernel: fastvpn: sizeof(bind) = 200

kernel: fastvpn: sizeof(hashent) = 56

kernel: fastvpn: registered

kernel: fastvpn: enabled

kernel: fastvpn: Fast VPN init, v4.0-127

Core::System::DriverManager: loading /lib/modules/3.4.113/fastvpn.ko.-

1

1

-

2 минуты назад, r13 сказал:

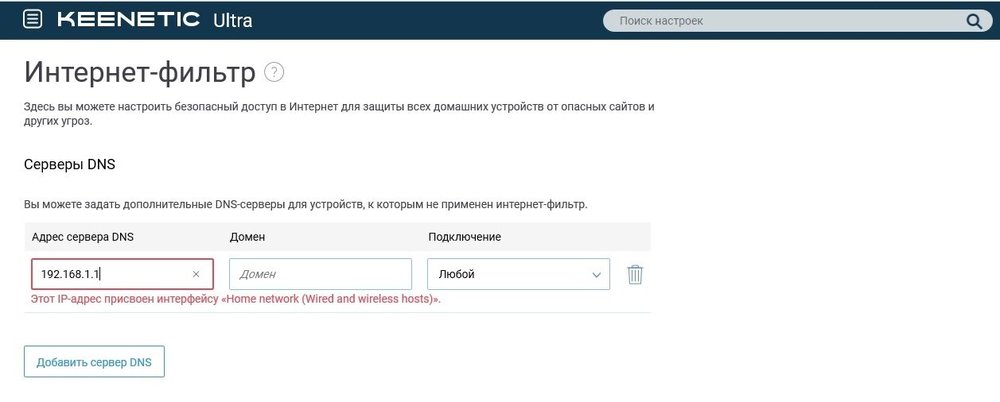

но это не правильно, так как это настройка для встроенного резолвера и не более того.

Встроенный ndm резолвер переведен в режим opkg dns-override. При такой настройке работает резолв и из локалки и на самом роутере.

-

12 минуты назад, r13 сказал:

Сейчас правильно, чего вы хотите добиться такой настройкой? резолвер не может сам через себя работать.

На этом адресе у меня слушает dnscrypt, потому все dns запросы из локалки идут на него. В предыдущих версиях это не вызывало проблем

-

После обновления до 2.15.C.2.0-2 на чёрном кинетике, в разделе Интернет-фильтр, поле с указанным адресом DNS сервера стало отображаться в красной рамке, если указать курсором в неё, то выходит сообщение:

В версиях 2.11 и 2.13.C.0.0-1 - 2.13.C.0.0-4 при указании этого адреса подобной проблемы не было.

-

Ошибки WEB

in 2.13

Ошибка Io::UdpSocket: unable to write data: operation not permitted.

in 3.5

Posted

3.5.4. каждый день в логе, иногда по несколько раз:

И, с недавних пор, добавились ещё эти, тоже по нескольку раз в день.: