-

Posts

239 -

Joined

-

Last visited

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by Lordmaster

-

-

Только что, I2M сказал:

Такая же фигня.

Только что пришло обновление

-

15 минут назад, Mamay сказал:

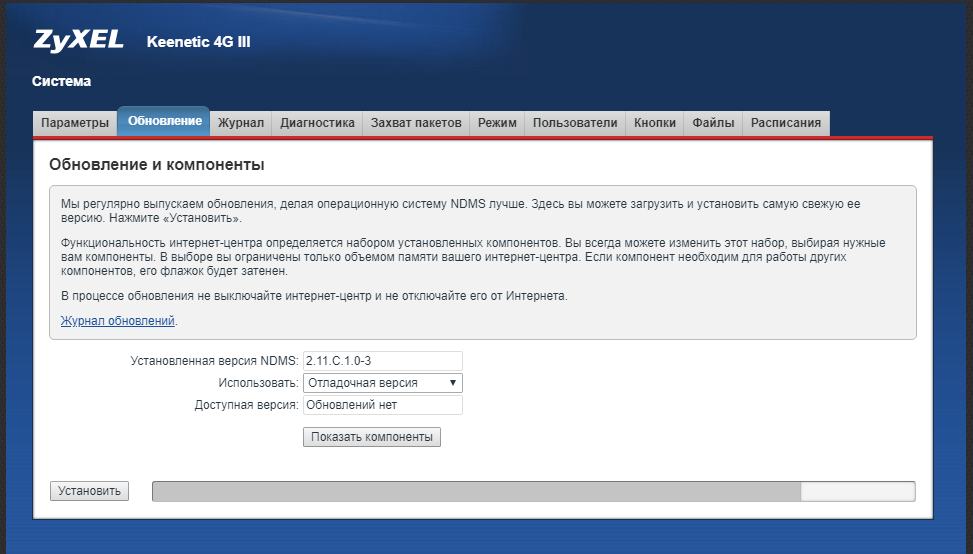

При попытке обновления через webui либо cli (components list draft) с версии draft 2.13.a.5.0-3 до 2.13.a.5.0-4 на Extra, предлагает обновиться до 2.11.c.1.0-3.

При равных условиях на Giga II всё хорошо...

Было так же на Keenetic 4G III. Ушло со временем.

-

2 минуты назад, Le ecureuil сказал:

Да, это известный баг.

MAT на рипитере в draft уже можно выключить везде, кроме устройств на RT5392 - там нужно очень сильно переделывать драйвер.

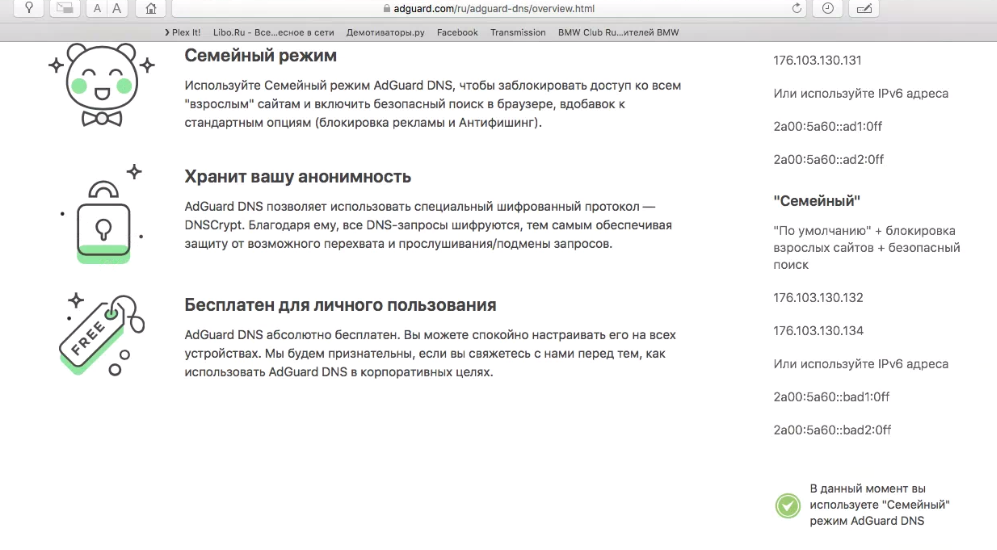

Просто до какой-то (к сожалению не помню какой) версии 2.12 все работало нормально, и режим AdguardDNS выбирался корректно

-

@Le ecureuil заметил интересную вещь по данной проблеме:

В моей сети главный роутер ULTRA II. Устройства подключенные напрямую к нему получают настройки AdguardDNS. Есть еще Keenetic II, подключенный как усилитель. Устройства, подключенные к нему, получают режим "по умолчанию", выставленный в Ultra.

-

6 минут назад, Le ecureuil сказал:

Всем огромное спасибо за дебаг!

У кого была проблема, и починилось - отпишитесь plz.

Пока работает все. Пробовал и гасить сервер OVPN, и выключать ISP подключение. Пока держится без этой ошибки.

-

2

2

-

-

Плюс к этому, на Ultra II нет обновления

-

@Le ecureuil это и был драфт. Я с драфта обновился до 2.13A.3.0.1. А выдало вот это

-

-

@Le ecureuil Такое же поведение есть и на 2.13. Только с фильтром Adguard.DNS и Яндекс. Пробовал на Keenetic 4G, Keenetic Ultra II, везде одинаковое поведение. Self-test ниже, mac устройств:

ПК: провод - 68:5b:35:99:ba:f1, WiFi - a8:86:dd:a0:58:d3

Телефоны/планшеты: 10:1c:0c:4b:5e:35, 84:38:35:c6:8f:fb

Скрин с MacOS, браузер Safari (его mac приведен выше)

Скрытый текст

Это только те устройства, которые проверены в текущий момент. Ранее пробовал и со всех остальных устройств, все так же использовался режим "Семейный", хотя ни на одном устройстве он не настроен.

-

Ошибки WEB

in 2.13

Браузер Safari 11.1.2, MacOS 10.13.6

Все точно так же

-

18 минут назад, SigmaPlus сказал:

При включении или после перезагрузки роутера сценарий initrc OPKG не отрабатывает. Отмонтирование и примонтирование USB-флешки c установленными компонентами тоже не помогает. Зато если на странице меню посвящённом OPKG выбрать вариант накопитель "Не выбран" и сохранить, а затем подставить сценарий /opt/etc/init.d/rc.unslung и вновь выбрать USB-накопитель и сохранить работа OPKG восстанавливается. То есть сейчас приходится делать это вручную в то время как раньше проблема отсутствовала. Заметил это на версии A2, на A3 ситуация аналогичная. Допускаю что в реальности проблема появилась и раньше.

Подходит под Ваше описание?

-

Все сделано по инструкции. Если необходима еще какая-либо информация, готов предоставить

-

1

1

-

-

9 часов назад, Sergey Zozulya сказал:

Giga (KN-1010) | 2.13.A.2.0-0

OPKG установлена с нуля на отдельный раздел USB-HDD (sda2, всего разделов - два). После перезагрузки OPKG не стартует, в логе только две строчки, упоминающие OPKG:

ndm: Opkg::Manager: disk is set to: OPKG:/.

ndm: Opkg::Manager: configured init script: "/opt/etc/init.d/rc.unslung".Попробуйте через cli сначала убрать диск (no opkg disk), затем поставить его (opkg disk 93699384-1238-84de-c61a-265a673321d6). Только выставить его надо без дополнительных символов (примерно так как указано ранее, только наименование диска свое и обязательно в таком формате, у меня по имени диска не срабатывало). Ну и сохраняйте конфиг.

После таких манипуляций начало работать все нормально.

-

2

2

-

1

1

-

-

34 минуты назад, yuoras сказал:

Вот тут ,человек тоже жалуется на OpenVPN

Точно такая же проблема.

@Le ecureuil если необходимо могу предоставить конфиги и сервера и клиента

-

1

1

-

-

2 часа назад, ndm сказал:

Исправлено в версии 2.12.A.4.0-2.

Спасибо, ошибки больше нет

-

1

1

-

-

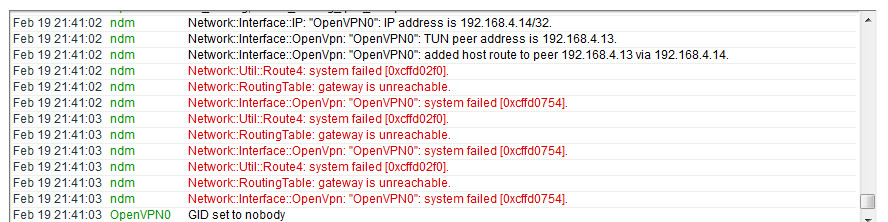

4 минуты назад, Andron сказал:

Giga II, прошивка 2.12.A.4.0-1

Сегодня, после обновления на 2.12.A.4.0-0 Giga II перестал получать маршруты от удалённого VPN-сервера при соединении с ним. VPN-соединение с OpenVPN-сервером настроено на Giga II и поднимается автоматически. До этого всё работало как часы и маршруты прописывались. Обновление на 2.12.A.4.0-1 не изменило ситуацию. В журнале Giga II следующие ошибки:

Вот строка лога на удаленном VPN-сервере, где видно что маршруты отдаются:

-

Только что, Le ecureuil сказал:

Нет, не нужно - пока просто физически не успели поправить. На следующей неделе уже будем работать над этим.

Понял, спасибо за оперативный ответ!

-

В 15.02.2018 в 23:06, Le ecureuil сказал:

Спасибо за репорт, будем разбираться.

На 2.12.A.4.0-0 все так же.

Если необходимо, приложу self-test

-

@ndm Спасибо большое, ошибки нет.

-

1

1

-

-

Доброго времени суток!

После обновления Keenetic Ultra II до 2.12.A.3.0-4 перестали подтягиваться маршруты из OpenVPN

Настройки сервера:

Скрытый текстport 1194

proto tcp

dev tun

dev-node VPN

ca C:\\OpenVPN\\server\\ca.crt

cert C:\\OpenVPN\\server\\server.crt

key C:\\OpenVPN\\server\\server.key

dh C:\\OpenVPN\\server\\dh1024.pem

tls-auth C:\\OpenVPN\\server\\ta.key 0

server 192.168.17.0 255.255.255.0

cipher DES-EDE3-CBC

ifconfig-pool-persist C:\\OpenVPN\\ipp\\ipp.txt

client-config-dir C:\\OpenVPN\\ccd

client-to-client

route 192.168.178.0 255.255.255.128

route 192.168.180.0 255.255.255.0

route 192.168.55.0 255.255.255.0

route 192.168.1.0 255.255.255.192

push "route 10.32.20.0 255.255.255.0"

push "route 10.2.20.0 255.255.255.0"

push "route 10.33.20.0 255.255.255.0"

push "route 10.31.20.0 255.255.255.0"

push "route 10.54.0.0 255.255.0.0"

push "route 10.69.20.0 255.255.255.0"

push "route 10.76.20.0 255.255.255.0"

push "dhcp-option DNS 10.54.18.110"

push "dhcp-option DNS 10.54.18.111"

push "dhcp-option DOMAIN 2gis.local"

keepalive 10 120

duplicate-cn

comp-lzo

max-clients 100

persist-key

persist-tun

status C:\\OpenVPN\\log\\openvpn-status.log

log C:\\OpenVPN\\log\\openvpn.log

verb 3Конфигурированиях клиента:

Скрытый текстclient

dev tun

proto tcp

remote ip port

resolv-retry infinite

nobind

persist-key

persist-tun

remote-cert-tls server

tls-client

keepalive 10 120

key-direction 1

cipher DES-EDE3-CBC

comp-lzo

verb 3

ca /opt/openvpn/clients/ca.crt

cert /opt/openvpn/clients/user.crt

key /opt/openvpn/clients/user.key

tls-auth /opt/openvpn/clients/ta.keyЛог кинетика:

Скрытый текстФев 15 20:29:45ndmNetwork::Util::Route4: system failed [0xcffd02f0].Фев 15 20:29:45ndmNetwork::RoutingTable: gateway is unreachable.Фев 15 20:29:45ndmNetwork::Interface::OpenVpn: "OpenVPN0": system failed [0xcffd0754].При откате до 2.12.A.3.0-3 маршруты снова принимаются автоматически.

-

1

1

-

-

-

На UII наблюдаю такое когда PS4 уходит в сон. Работает - 1.0 G, спит - 100 М

-

-

После отката на предыдущую 2.12.A.1.0-4 страницы отображаются нормально, ошибка не возникает.

SSL сертификат

in 2.15

Posted

Доброго времени суток!

При попытке получить сертификат на Ultra II, постоянно сыпятся сообщения:

Acme::Runner: try to resolve DNS TXT records (retries left: 7).

Что можно с этим придумать? Есть ли у кого-то еще такая проблема?