-

Posts

470 -

Joined

-

Last visited

-

Days Won

7

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by vadimbn

-

-

1 минуту назад, vasek00 сказал:

А она балансировка физ.может быть например на dfiles

Может быть, да, не спорю. Но каждый выбирает инструмент, который ему уже знаком. А ночи бессонные проводить надо в любом случае - за микротиком или dfiles.

Роутер с MultiWAN, правда, без Wi-Fi, стоит дешевле той же UltraII, где-то по одной цене с ExtraII. Функция MultiWAN становится все более востребованной, и было бы весьма неплохо, если бы NDMS внедрила ее в свою прошивку, например так же, как на Ubiquiti ER-X. Это бы повысило привлекательность Keenetic. Да, нужно это не всем, но так или иначе люди, желающие иметь Multi или DualWAN регулярно попадаются в разных ветках на форумах.

-

Жаль... Искренне жаль, что нет полноценной функции балансировки multi-WAN в keenetic. В связи с подключением еще и к отчаянно демпингующему Ростелекому пришлось переключить мощнющую UltraII в режим точки доступа (слава богу, что при этом не отпал Keenetic DECT Plus), а на вход поставить таки имеющийся у меня RB850Gx2, в связи с чем угробил несколько бессонных ночей, чтобы в такой связке заработал DECT Plus в моих условиях. Обидно. Мне больше нравится UltraII.

-

3 часа назад, Megavolt1000 сказал:

Статистика за неделю.

О УЖАС!!! Виден нагрев до 55 цельсия!!! Срочно бегите в магазин за башенным кулером, хотя бы для процессоров Phenom, а лучше для бульдозеров - это нельзя оставлять как есть, спасайте ваш роутер!!!

-

2

2

-

-

12 минуты назад, Megavolt1000 сказал:

Датчик, где бы он ни был, позволяет сделать общие выводы и принять меры

Глупости.

Чтобы было понятнее -

Видно промежуток между радиаторами. Сами чипы Wi-Fi способны нагреваться до 50 - 55 градусов. Вопрос вам - до какой температуры должен нагреться правый радиатор, чтобы оказать хоть какое-то воздействие на левый? Процессор к тому времени спечется.

-

2

2

-

-

12 минуты назад, Megavolt1000 сказал:

остановить лишние процессы, повыкинуть прожорливых клиентов, итд

Какие процессы??? Каких клиентов??? Датчики в чипах Wi-Fi покажут только температуру чипов Wi-Fi, никакой связи с процессами или клиентами там нет, единственное, что вы можете здесь сделать для снижения этой температуры - отключить или понизить скорость Wi-Fi. Чтобы мониторить температуру именно ради уменьшения нагрузки на процессор, нужно наклеивать датчик на экран или радиатор самого процессора.

-

Возможность такая есть - и ладушки, и забыли о ней. Не нужно оно, на мой взгляд. Ладно было бы отдельное хранилище, но на роутере, на USB-носителях... Дома...

-

25 минут назад, Sfut сказал:

Интересна температура не только процессора, а любого устройства которое может выйти из строя из-за перегрева.

Температура чипов была бы интересна, если бы она была связана с системой охлаждения, вентиляторами, кулерами, как в ПК или в серверах. Увеличилась температура - автоматика дает указание увеличить обороты вентилятора, температура снижается. В данном же случае это всего лишь информирование. Стоит у вас этот Keenetic дома, тихо себе греется, вы на него заходите с работы через телнет, даете команду show interface WifiMaster0 или show interface WifiMaster1, сокрушенно пощелкаете языком, скажете себе "ах, шельмец, этот wi-fi-чип, нагрелся до 50 попугаев, ай-яй-яй" - на этом все и закончится.

-

1

1

-

-

23 минуты назад, Sfut сказал:

Он тоже бы показывал бы температуру в конкретном чипе со своим радиатором, а не температуру в корпусе.

Так именно температура процессора и интересна. Зачем нужна какая-то температура в корпусе? Если нужно замерять температуру внешней среды, то для этого вполне себе есть USB-термометры, которые представляются как HID-устройства, то есть не требуют специализированных драйверов, нужна только программа для их опроса, которая есть в исходных кодах, может быть скомпилирована под MIPS.

-

20 минут назад, Sfut сказал:

К тому же в замкнутом объеме датчики будут примерно одинаково полезны, здесь ключевое слово в замкнутом.

Вам захотелось меня натыкать носом. Натыкали. Легче стало? Что-либо полезного вы тут сказали?

Замкнутые пространства там разные, оба чипа Wi-Fi находятся мало того, что под разными экранами, так еще и под разными радиаторами. Они, по большому счету, даже температуру в корпусе не показывают, только текущую температуру в конкретном чипе. И не везде. В Keenetic Ultra II показывает, в Keenetic Extra II - нет. Ну и эту температуру никак не показывает программа sensors, пакета lm-sensor, о чем здесь, собственно, и шла речь.

-

11 минуту назад, Sfut сказал:

Здесь Вы противоречите сами себе

Нет. Не противоречу. Обычно, когда спрашивают про датчики температуры, имеют в виду не какой-то там датчик, расположенный где-то на отшибе, а датчик в процессоре. Так вот, в процессоре MT7620 или MT7621 никаких температурных датчиков нет. Датчики температуры чипов Wi-Fi показывают температуру именно чипов Wi-Fi, которые, как я написал, находятся далеко от процессора, под отдельными экраном и радиатором. В этих датчиках мало практической пользы.

-

26 минут назад, dexter сказал:

Тоже интересно, что это за датчик.

Датчик температуры встроенный в чипы адаптеров Wi-Fi MT7602E и MT7612E:

Features - Internal thermal sensor for temperature compensation and thermal protection.

Показывают температуру чипов Wi-Fi. На плате они расположены под отдельными от процессора экраном и теплоотводом.

-

1

1

-

-

2 часа назад, Megavolt1000 сказал:

Все-таки прошу кого-нибудь из "официальных" людей подтвердить или опровергнуть наличие сенсоров температуры внутри Giga3.

Le ecureuil, на которого я сослался, и есть официальный представитель NDM Systems. В сети, кроме того, можно скачать официальную документацию на SoC, если найдете там какое-нибудь упоминание о датчиках температуры - честь вам и хвала.

-

1 минуту назад, Megavolt1000 сказал:

есть ли возможность читать показания датчиков температуры

Каких датчиков? Там нет никаких датчиков.

-

Дано (все белые IP вымышлены):

Конфигурация RB1100AHx2

Белый IP-адрес WAN-интерфейса 152.12.12.12

Внутренняя сеть 192.168.10.0/23

Конфигурация Keenetic Ultra II

Белый IP-адрес WAN-интерфейса 182.12.12.12

Внутренняя сеть 192.168.80.0/24

Обязательное условие - внутренние сети не должны пересекаться!

Настройка Mikrotik:

Прежде всего идем в IP -> IPsec -> Groups, если там нет ни одной группы, просто жмем плюсик "Добавить", в открывшемся окне, в поле "Name" пишем "default" и жмем Ok, проще говоря добавляем группу default. Иначе в дальнейшем будут глюки при установлении соединения в фазе 1, дело в том, что темплейт policy по умолчанию должен принадлежать какой-то определенной группе. Иначе в поле "Policy Template Group" первой фазы (в настройке Peer) будет значение unknown, а связь не будет устанавливаться. Похоже на какую-то магию, но OS закрытая, доступа к внутренностям у нас нет, что там происходит сказать нельзя, так что просто добавляем группу, если ее нет, и идем дальше.

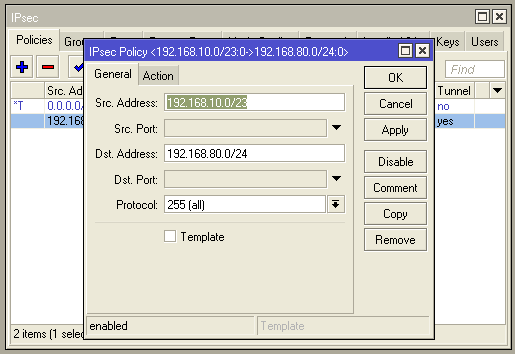

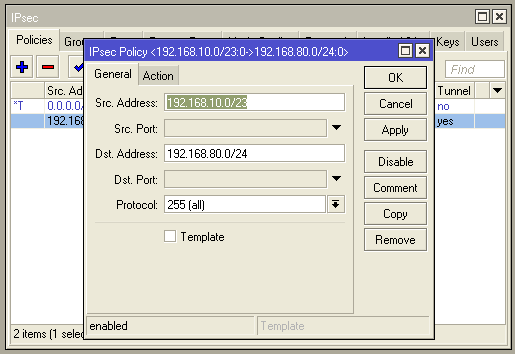

Добавляем Policy, для чего идем в IP -> IPsec -> Policies, жмем плюсик "Добавить"

Policy - это правило, что именно нужно делать при пересылке данных между подсетями, которые мы указываем на вкладке General. Source Address - локальная сеть, обслуживаемая роутером Mikrotik RB1100AHx2. Destination Address - локальная сеть, которую обслуживает Zyxel Keenetic Ultra II. Галочку "Template" не ставим, она превращает Policy в темплейт, а нам нужна именно Policy.

На вкладке Action мы указываем действие, которое должно происходить, мы хотим шифровать данные в туннеле (галочка Tunnel), туннель устанавливается между WAN-интерфейсами обоих роутеров, на которых прописаны белые адреса, которые участвуют в создании Security Association (SA), SA Src. Address (белый IP RB1100AHx2), SA Dst. Address (белый IP Keenetic Ultra II). Данные шифруются так, как указано в default proposal.

Далее настраиваем первую фазу IPsec - идем в IP -> IPsec -> Peers, жмем плюсик "Добавить"

Тут настроек уже больше. Address - IP-адрес удаленного роутера, вписываем туда белый IP Keenetic II Ultra. Port - обычный порт ISAKMP, менять его не стоит. Local Address можно не указывать. Придумываем PSK, вписываем в поле Secret, где-нибудь его временно сохраняем - он понадобится, когда будем настраивать Keenetic UItra II. Устанавливаем галочку NAT Traversal, чтобы с роутером смогли связаться устройства, расположенные за NAT. Далее выставляем необходимые алгоритмы шифрования. Аппаратно обоими роутерами поддерживаются хеширование SHA1 (недавно был-таки взломан неутомимыми сотрудниками Google, а еще раньше не менее работоспособными китайцами), SHA256 и шифрование AES128-CBC, AES192-CBC, AES256-CBC - можно указать их все, при установлении SA обычно выбирается максимально возможные алгоритмы. Lifetime - время жизни ключа, по окончании действия ключа он будет перегенерирован. DPD или Dead Peer Detection - своеобразный keepalive, проверка удаленного peer, раз в какое-то время (DPD Interval) устройства спрашивают друг друга "ты там как, жив?" (R-U-THERE), ответ должен быть "да, живой я" (R-U-THERE ACK). Если ответа нет, инициатор переспрашивает некоторое количество раз (DPD Maximun Failures), после чего уничтожает IPsec-сессию, и удаляет обе SAs. После этого устройства будут пытаться восстановить связь, если это прописано в настройках. При DPD Interval "disabled" ключ не будет обновляться в первой фазе при достижении конца Lifetime, так что лучше в этом поле выставить некое значение. DH Group это группа Диффи-Хеллмана, соответствия этих modp номерам в Keenetic есть в этой таблице.

Настройка второй фазы IPsec - идем в IP -> IPsec -> Proposals. Там уже есть default proposal, он был указан при создании Policy, так что можно просто подогнать его под себя. Помним об алгоритмах, обрабатываемых аппаратно, имеет смысл выставить именно их, при использовании аппаратного критомодуля загрузка процессоров обоих роутеров стремится к нулю.

Здесь тоже есть поле Lifetime, по окончании которого ключ будет перегенерирован. Здесь это происходит всегда, в отличии от первой фазы.

На этом настройку Mikrotik можно считать завершенной. Приступаем к

Настройке Keenetic Ultra II

Заходим в WEB-интефейс роутера, в самом низу его находим кнопку со щитом - раздел "Безопасность". Нажимаем ее, ищем вкладку IPsec VPN. Если ее там нет (вот неожиданность!) - идем в раздел Система (кнопка с шестеренкой) -> Обновление, жмем кнопку "Показать компоненты", ищем в списке IPsec VPN и ставим рядом с ним галочку, жмем в самом низу кнопку "Установить". Обычно он устанавливается сразу. Если серверы NDMS живы. Иногда надо подождать, но когда-нибудь вы его установите, если будете достаточно терпеливы.

Компонент установился? Роутер перезагрузили? Он делает это не торопясь, основательно, наверное тщательно расставляет каждый бит по ячейкам памяти... Но вот наконец, снова идем в раздел безопасность и находим-таки там вкладку IPsec

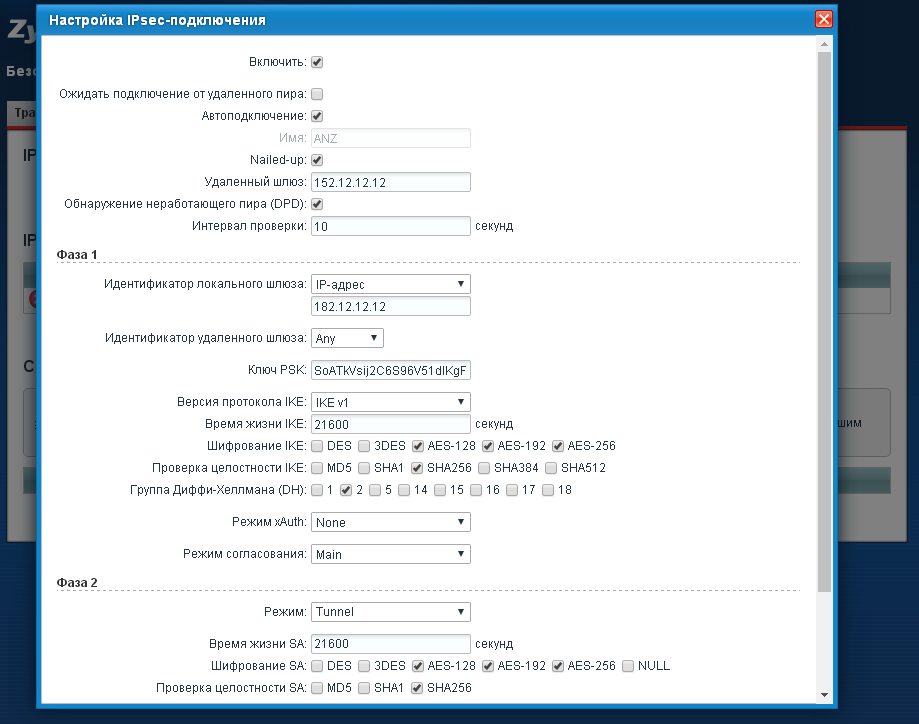

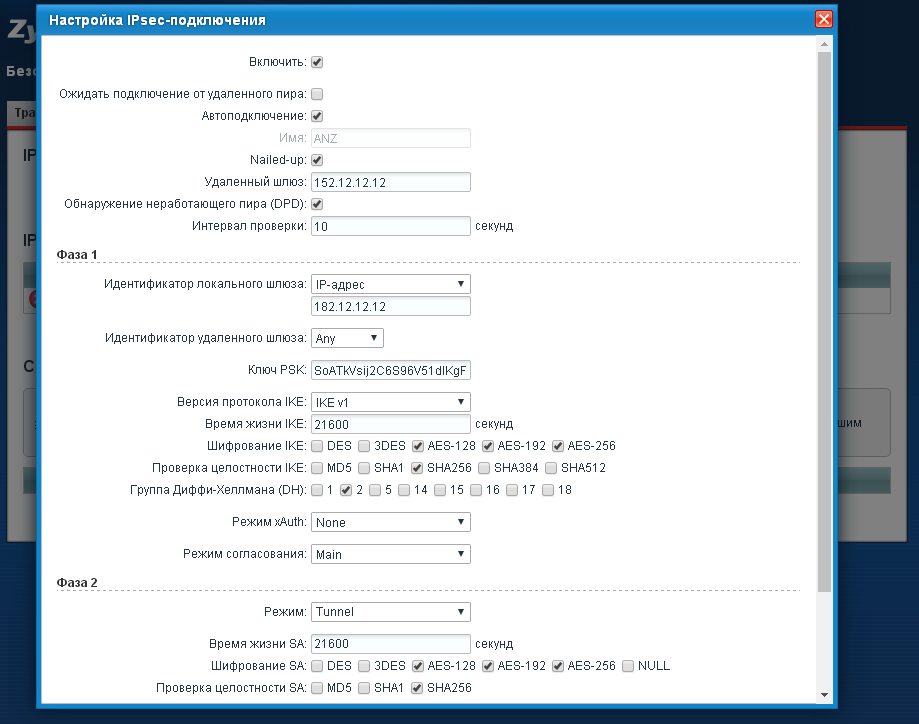

Ставим галочку "Включить", жмем кнопку "Применить". В IPsec-подключениях сначала будет пусто, жмем кнопку "Добавить". Возникнет окно настройки IPsec-подключения

Вписываем имя соединения. Выставляем галочки "Включить" (мы же все еще хотим установить соединение с mikrotik?), Автоподключение, Nail up (для удержания соединения), "Обнаружение неработающего пира (DPD)", задаем необходимый интервал проверки.

В поле "Удаленный шлюз" вписываем белый IP-адрес Mikrotik.

Далее настраиваем фазу 1. Мне лично не удалось заставить работать эти два роутера с протоколом IKE v2, поэтому все настройки приведены для IKE v1. У меня дома белый IP-адрес, грех не сделать его идентификатором локального шлюза. Поскольку мы указали белый IP-адрес Mikrotik, то в поле "Идентификатор удаленного шлюза" можно поставить "Any", или "IP-адрес", так же в моем распоряжении есть три отлично работающих DNS, соответственно все устройства имеют корректные доменные имена, я мог бы использовать в качестве идентификатора и FQDN. Помните, мы при настройке Mikrotik RB1100AHx2 придумывали ключ PSK, так вот, самое время его вписать в поле "Ключ PSK", кстати, оглянитесь, за плечами у вас нет врагов? Ключ прямо так и будет виден.

Хеш, алгоритмы шифрования и группу Диффи-Хеллмана надо выставить точно такие же, как и на Mikrotik, в настройках Peer, иначе роутеры не смогут друг с другом договориться. Режим согласования лучше оставить Main, Aggressive хоть и ускоряет подключение, но менее безопасен, например ключ передается не по шифрованному каналу, а по открытому, в виде хеша, а мы же зачем-то тут настраиваем IPsec… Так мы плавно перешли к настройке фазы 2

Режим задаем, конечно, туннель, ведь именно IPsec-туннель мы все это время и настраивали. Алгоритмы шифрования, хеши и группа Диффи-Хеллмана здесь должны соответствовать настройкам Proposal в Mikrotik. Вписываем локальную и удаленную подсети в соответствующие поля. Жмем "Применить".

Если все сделали правильно - пойдет инициализация соединения, в логах Mikrotik не должно быть ошибок, в IP -> IPsec -> Remote Peers должен образоваться Peer:

А в IP -> IPsec -> Installed SAs появиться две Security Associations, и должен быть виден обмен данными:

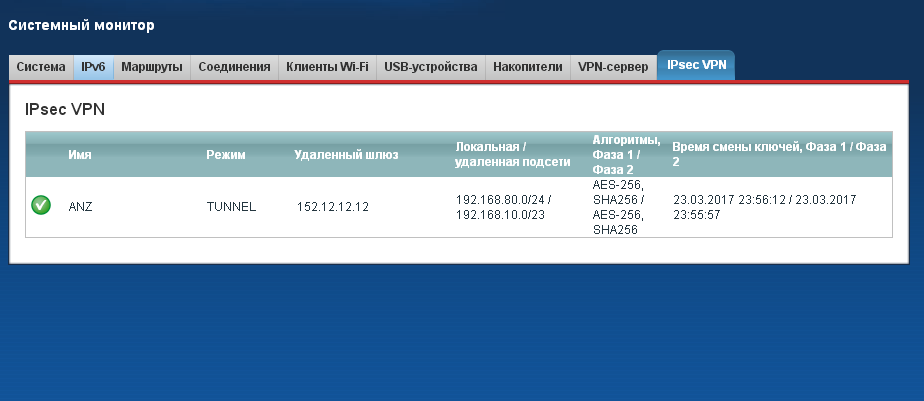

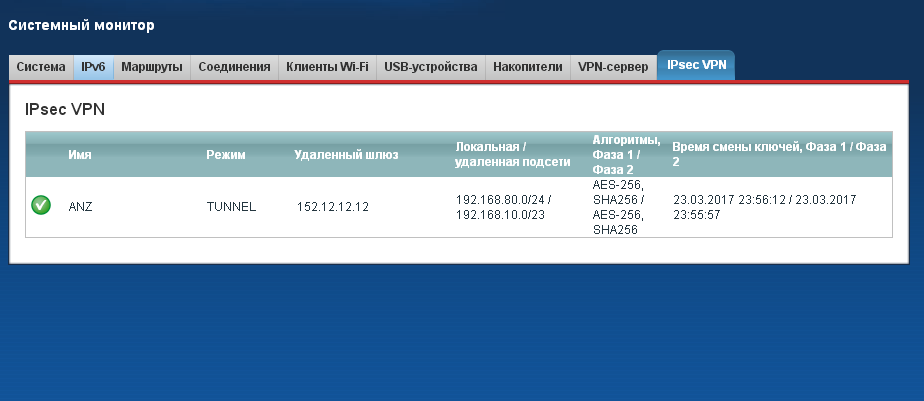

На стороне Keenetic весь процесс соединения отображается в логе, а информацию о соединении мы увидим на странице "Системный монитор" и вкладке "IPsec VPN":

Со стороны Keenetic можно попробовать достучаться до какой-либо из удаленных машин.

А вот в обратную сторону ничего не работает. Со стороны mikrotik, даже с самого роутера, ни один хост, даже сам Keenetic, не доступен, буду очень признателен, если кто-нибудь мне скажет почему, и должно ли работать в принципе.

-

1

1

-

-

31 минуту назад, tripleNAT сказал:

В дальнейшем все мои правки оказались бесполезными, пока не создал новое подключение с правильным ключом.

Ну вот... Не поймешь где может быть засада. Сложное взаимодействие компонентов, причем на обоих концах, очевидно. Хорошо, что удалось разобраться.

-

4 минуты назад, ck80 сказал:

IPsec VPN Установлен

Этот, наверное. Как я помню, туннели IP-IP, GRE и EOIP в web-интерфейсе никаких крутилок еще не имеют, настраиваются только в CLI.

-

3 минуты назад, tripleNAT сказал:

Спасибо за помощь.

Вот если бы подключилось - было бы за что. Версия RouterOS какая на микротике?

-

26 минут назад, tripleNAT сказал:

Согласен по поводу настроек Mikrotik.

В настройках L2TP-сервера не нужно использовать Profile default-encryption. У вас будет использоваться шифрование IPsec, поэтому используйте просто default profile, без шифрования. Далее проделайте следующее - на микротике в настройках L2TP-сервера уберите галочку Use IPsec, сохраните настройки, затем вообще отключите L2TP-сервер. Далее удалите в IP -> IPsec все Peer, если они там будут, все Remote Peers и Installed SA's. Потом включите L2TP-сервер снова, установите галочку Use IPsec, снова введите ключ, сохраните настройки. Это похоже на магию, но работает, при наличии любых нединамических Peer никакого подключения не будет, я на это уже нарывался.

-

1

1

-

-

1 час назад, tripleNAT сказал:

Обновился на отладочную 2.09. Логи на Keenetic и Mikrotik не изменились.

L2TP over IPSec между RB1100AHx2 (сервер) и Keenetic UltraII у меня превосходно работал даже с версией 2.07, не говоря уже о 2.08. Просто подключается и работает, сутками. Есть определенные проблемы, связь не восстанавливается после обрыва основного канала, но если выключить и снова включить соединение - все подключается снова быстро (здесь вопрос к Le ecureuil - это так и должно быть? Логи, селф-тест нужны?). У вас я не увидел полных настроек PPP, какой профиль используете? При L2TP over IPsec никаких peer настраивать не нужно! Они создаются сами, при указании в настройках сервера "Использовать IPsec", и указании ключа. Вообще в IP -> IPsec настраивать не нужно ничего, разве что в Proposals указать требуемые виды шифрования, у меня там стоит только хеширование SHA1 (при SHA256 кинетик к микротику не подключается), AES-256 CBC, AES-192 CBC и AES-128 CBC, те, которые на микротике ускоряются аппаратно. Что указано в Proposals - то и будет использоваться в связке, по возможности. С версией 2.07, например, кинетик не мог работать с AES-256 CBC и AES-192 CBC, работал только с AES-128 CBC. Сейчас, с последней релизной 2.08, работают и AES-256 CBC, AES-192 CBC, проверял это специально.

-

1

1

-

-

3 минуты назад, ydzhus сказал:

Ладно, так что там и куда нужно вносить?

Я буквально расписал все по командам. Заходите в CLI, и copy-paste, построчно.

-

4 минуты назад, ydzhus сказал:

Как?

Составить пустое расписание, не связывая его ни с какими действиями, можно и в WEB -интерфейсе, а потом в CLI привязать к этому расписанию команду отключения светодиодов. Править это расписание можно тоже в WEB-интерфейсе, до и после привязки, она никуда не денется.

-

28 минут назад, ydzhus сказал:

Покажите пожалуйста опцию отключения по расписанию, по аналогии как на рисунке интерфейсы

Составляем расписание (можно и в WEB-интерфейсе)

schedule led description "Show LED in daylight time" action stop 0 9 * action start 0 21 * led start exitСвязываем команду управления светодиодами с этим расписанием

расписание управляет всеми светодиодами system led shutdown all schedule led или расписание управляет только фронтальными светодиодами system led shutdown front schedule led или расписание управляет только светодиодами на ethernet-интерфейсах system led shutdown back schedule ledСохраняем конфигурацию

system configuration saveРасписаний может быть несколько, для разных групп светодиодов.

-

Уже есть. Все включается и выключается.

-

21 минуту назад, McMCC сказал:

AstroMeta Hybrid TV USB ТВ-тюнер

Как ими управлять? Через Web-интерфейс?

А так-то да, интересная штука...

IPSec между Keenetic 4G III и Juniper SRX100

in Обсуждение IPsec, OpenVPN и других туннелей

Posted

Неужто у джунипера нет настроек NAT traversal?