-

Posts

1766 -

Joined

-

Last visited

-

Days Won

27

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by hellonow

-

-

данный вариант настройки доступа будет доступен и в стабильной версии ветки 3.07

-

Вариант настройки с учетом нововведения:

Версия 3.7 Beta 0.9 (пре-бета):

- Transmission: включен веб-интерфейс на адресе 127.0.0.1:78 (по просьбе @enterfaza) [NDM-1806]

Теперь мы не открываем доступ для торрент-клиента по порту TCP\8090, а также можно не открывать доступ по домену 3го уровня службы KeenDNS.

Пример настройки.

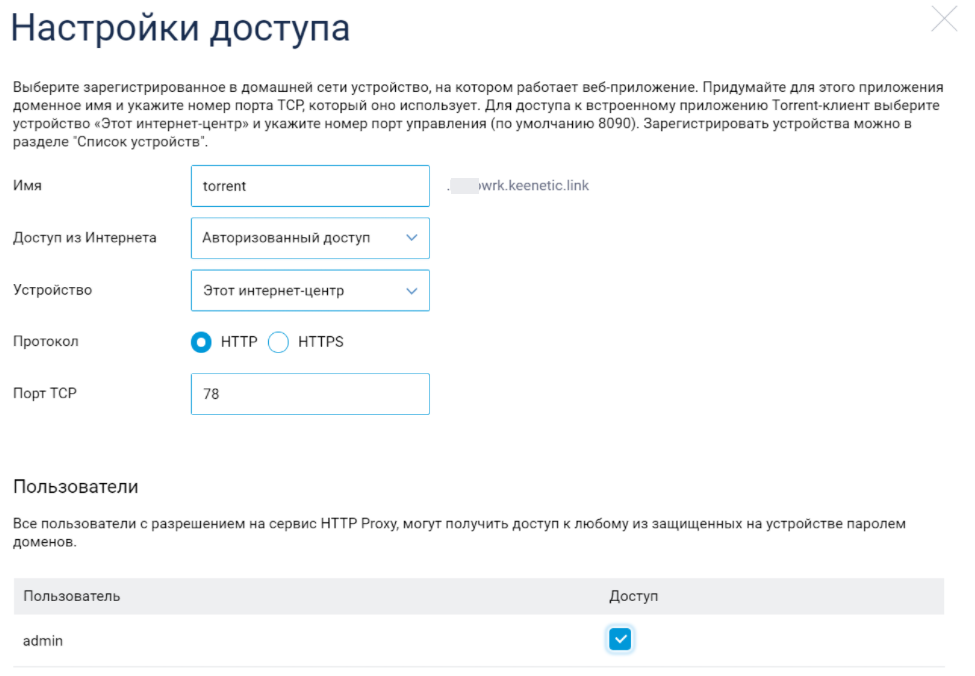

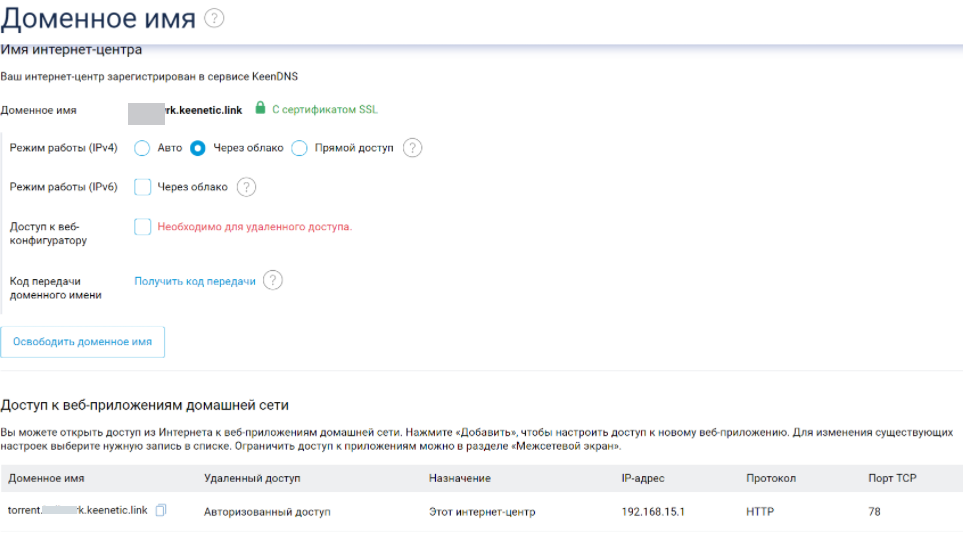

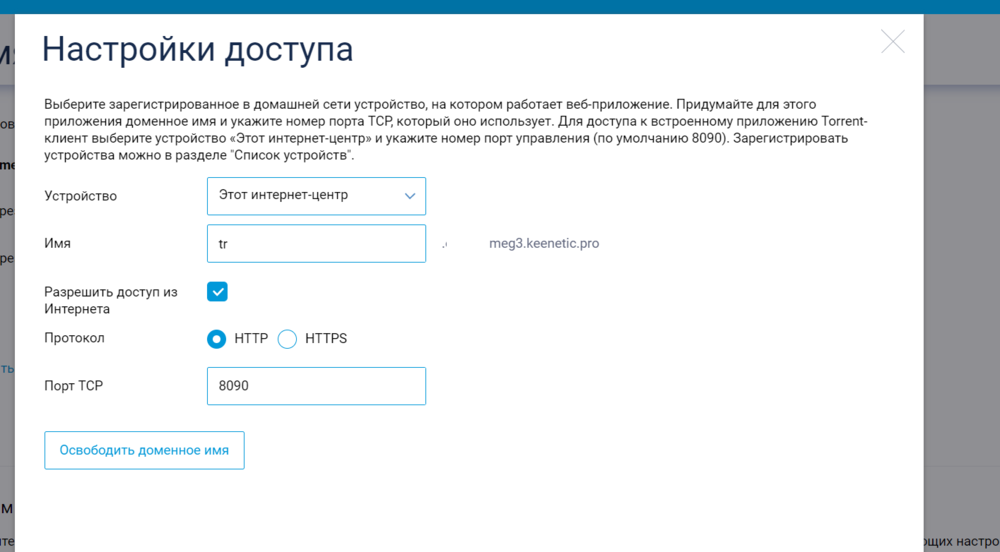

Делаем настройку домена 4го уровня для торрент-клиента:

В CLI:ip http proxy torrent upstream http 127.0.0.1 78 domain ndns security-level public auth exit system configuration saveВ веб-интерфейсе:

После проверяем доступ по домену 4го уровня, указав данный линк, пример:

https://torrent.name.keenetic.link/app/transmission/

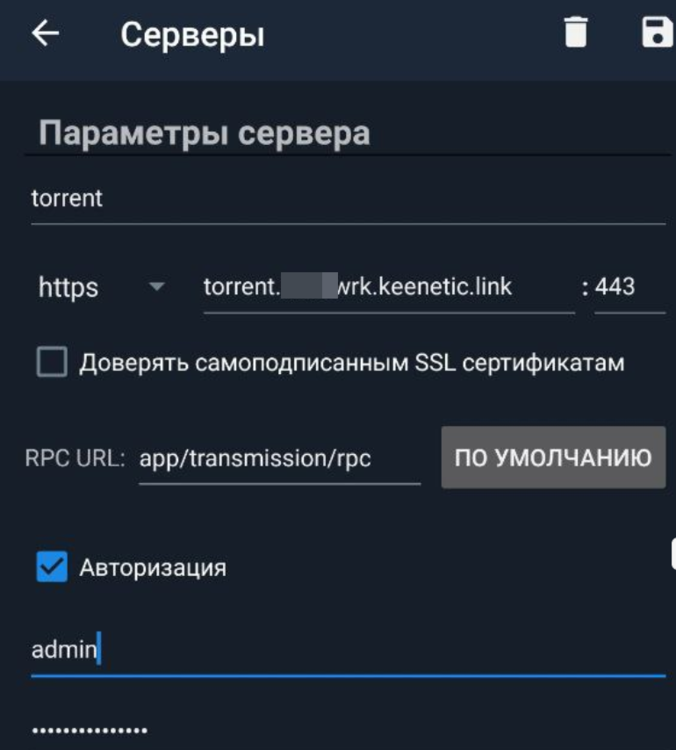

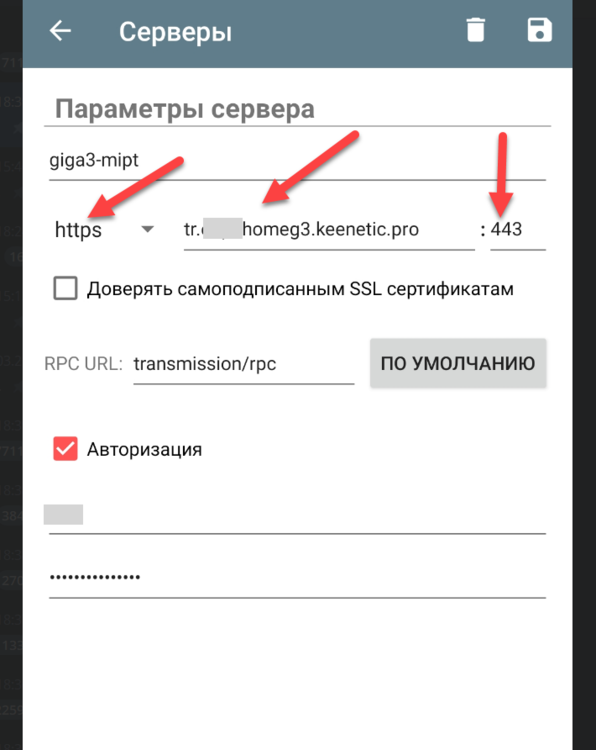

Пример настройки в Transmission Remote:

RPC URL указываем app/transmission/rpc и порт 443 с указанием протокола https.

-

Проблема связана с тем, что по умолчанию TCP\8090 transmission "светит" в интернет и из вне боты могут пытаться подобрать пароль - брутфорсить.

После несколько попыток неудачного подбора пароля, RPC блокирует доступ в веб и пока демон не будет перезапущен, доступ не появится.

В будущих версиях планируется исправления данной проблемы.

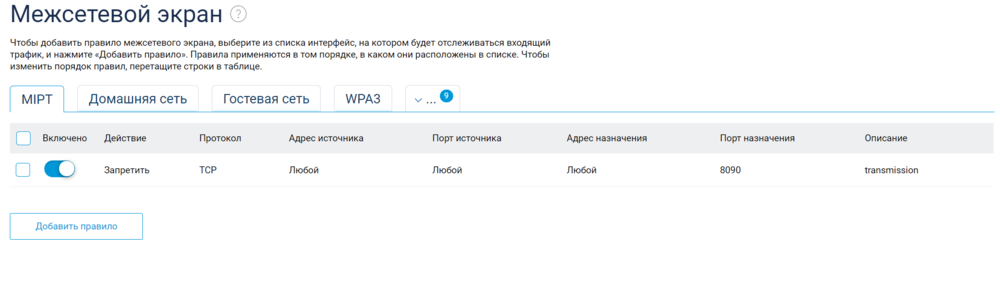

На счет TCP\8090, сейчас его можно зафильтровать в межсетевом экране на интерфейсе, через который вы выходите в интернет.

Пример:

Добавьте запрещающее правило для TCP\8090:

И чтобы управлять загрузками через Transmission Remote, потребуется настроить домен 4го уровня:

В настройках сервера на стороне Remote указываете:

Получаете защищенный, зашифрованный доступ в RPC торрент-клиента.

------

@yerebakan Add a firewall rule for TCP\8090 in CLI, example:access-list _WEBADMIN_ISP deny tcp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 port eq 8090 deny description transmission exit system configuration saveUse the setting to access in the Transmission Remote - https://help.keenetic.com/hc/tr/articles/360000563719

-

2

2

-

-

Падает TSMB

in 3.6

@Dhampir113 нужно обновиться до стабильной 3.6.3, в данной версии была исправлена проблема авторизации \ доступа по протоколу SMB.

-

1

1

-

-

-

В 06.01.2021 в 22:10, Сергей Железняков сказал:

Да, сработало. Я и не подозревал, что это поле можно не заполнять. Что-то нигде в инструкциях мне не попадалось такое решение. Спасибо.

данная информация указана в статье Wireguard VPN:

ЦитатаВажно! На стороне VPN-сервера параметр keepalive рекомендуется не использовать (оставьте пустое поле), чтобы после отключения клиента Wireguard-сервер не ожидал handshake'и с удаленным пиром.

-

1

1

-

1

1

-

-

@r3L4x по вашему обращению в поддержку создан кейс, планируется добавить исключение TLS для зарегистрированных хостов в домашнем сегменте, чтобы не дропались запросы до серверов фильтрации Adguard.

-

3

3

-

-

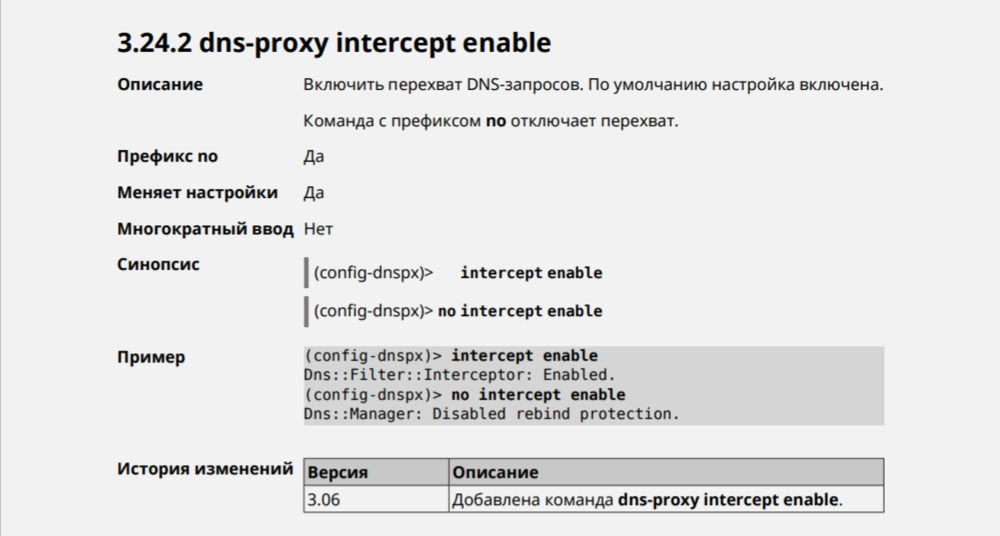

@iggo да, ошибка, в следующей версии CLI DOC будет исправление.

-

1

1

-

-

@john ibsuser скачайте self-test файл, в котором зафиксирована описанная вами проблема и пришлите нам в поддержку https://help.keenetic.com/hc/ru/requests/new

-

@alekssmak для проверки выслали вам custom версию, проверьте лс.

-

1

1

-

-

-

@r13 воспроизвели падение сервиса в 3.3 \ 3.4, кейс в работе.

-

3

3

-

2

2

-

-

-

3.3.10 в beta и stable ветках.

Можно обновиться в webui, cli, файлом - https://t.me/Keenetic_ru/99801-

2

2

-

-

Всех, у кого наблюдалось:

unable to extract domain from request, not cached.Просьба проверить работу в новой версии KeeneticOS 3.3.7. Файлы - здесь или перейти в WebUI.

Если проблема будет все равно актуальна у Вас, тогда собираете дамп сетевого трафика в Домашней сети (Bridge0) и отправляете в поддержку. -

2 минуты назад, KorDen сказал:

Проблему можно воспроизвести даже на SSH/telnet до CLI без подключения накопителей вообще. А вот без TSMB надо попробовать...

Если бы воспроизводилось, давно бы исправили и не писали бы об этом сюда.

-

Дополнительная информация.

Проблема воспроизводится на третий дней аптайма, НО, когда работа выходит за рамки трех дней, проблема перестает воспроизводиться - у всех ли замечено данное поведение из данной ветки?

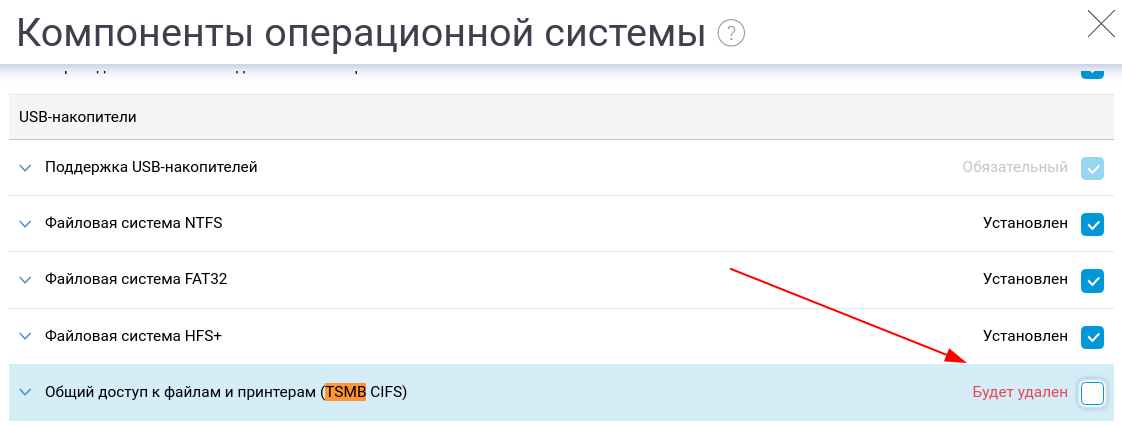

Для дальнейшей диагностики удалите компонент TSMB модуля, чтобы он не загружался в ndm, далее воспроизведите проблему "аптайма 3 дней" с DLNA-сервером, подключаем DLNA-клиента, проигрываем видео контент, воспроизводим проблему, снимаем дамп сетевого трафика в Домашнем сегменте (Bridge0) в момент проблемы и направляем дампы нам в поддержку. Думаю, что почти у всех есть тикеты в поддержке.

Вопросы с "осиротевшими" сокетами должен быть решен (у некоторых пользователей из данной ветки, было замечено данное поведение в логе), более записей tsmb: TCP: too many orphaned sockets в логе не наблюдается, в связи с возвратом значения, как было в ядре 3.4 (начиная с KeeneticOS 3.3.2):(config)> more proc:/sys/net/ipv4/tcp_max_orphans 4096-

3

3

-

-

В 12.01.2020 в 22:32, polycom сказал:

раз такое дело, хорошо бы упомянуть о данной особенности в справочной информации https://help.keenetic.com/hc/ru/articles/360010131139.

Да, в новой версии KeeneticOS будет переведена данная опция, после чего обновим все статьи по WG.

-

@Ranger проблема в CryptoAPI, которая подтверждена нами в поддержке.

Временно решение Вам озвучил коллега в поддержке - отключите аппаратное ускорение IPSec на стороне KN-1010 в командной строке:no crypto engine hardware crypto engine software system configuration save

Ожидайте исправление. -

https://t.me/Keenetic_ru/88942

Был убран тег "бета" в веб-интерфейсе для Wi-Fi системы, поэтому и подняли версию до 3.03.C.1.0-1, в связи с этим было принято решение не делать из этого анонс. Это не баг.

Версия доступна для обновления в веб-интерфейсе или файлом.-

1

1

-

-

-

Добавили статью по настройке режима балансировки для протокола BitTorrent - https://help.keenetic.com/hc/ru/articles/360001389659

-

@AndreBA потому что более других решений по Вашему вопросу нет, поэтому тикет закрыт.

Ждем еще обращения в поддержку по данной тематике, пока только от Вас. Напомню, что если иконка не отображается, то нужно сделать сброс кэша на устройстве и если сброс тоже не помогает, то пишем в поддержку.

-

3.5 USB: ошибка xhci-mtk xhci-mtk: Error while assigning device slot ID

in 3.5

Posted

@r13 актуально ли в 3.9.1? Если да, напишите пожалуйста в поддержку, вам вышлют версию для проверки с исправлением.