-

Posts

407 -

Joined

-

Last visited

-

Days Won

3

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by ankar84

-

-

20 часов назад, Mikhail Shiryaev сказал:

Я имел в виду, что проблема/подвисание/бага воспроизводится.

Полная перезагрузка роутера помогает на некоторое время.

А не замечали, может быть проблема возникает при аптайме роутера в 3 дня?

Есть проблема

-

2 минуты назад, KorDen сказал:

3d 02:38:17

Попробую отловить именно этот момент в логах в следующих раз

-

В 27.12.2019 в 19:00, Mikesk сказал:

а в логах-то что?

В этот раз было много чего. Хотя не исключено, что просто совпало с чем-то у провайдера, к примеру.

Скрытый текстDec 30 15:02:35 avahi-daemon[31377]: Files changed, reloading.

Dec 30 15:02:35 avahi-daemon[31377]: Got SIGTERM, quitting.

[E] Dec 30 15:02:35 syslog[31388]: process-ctrl: Caught signal INT or TERM, terminating...Dec 30 15:02:36 ipsec: 14[CFG] statistics was written

Dec 30 15:02:36 ndm: Core::Server: started Session /var/run/ndm.core.socket.

Dec 30 15:02:36 ndm: Core::Session: client disconnected.

Dec 30 15:02:36 ndm: Http::Manager: updated configuration.

Dec 30 15:02:36 ndm: Core::Server: started Session /var/run/ndm.core.socket.

Dec 30 15:02:37 ndm: Core::Session: client disconnected.

[W] Dec 30 15:02:37 kernel: smb-core: Conn not active

Dec 30 15:02:37 avahi-daemon[899]: avahi-daemon 0.6.32 starting up.

Dec 30 15:02:39 ipsec: 13[CFG] statistics was written[E] Dec 30 15:02:40 syslog[31388]: process-ctrl: Error/interrupt while waiting for components to exit.

[E] Dec 30 15:02:40 syslog[31388]: Forced exit requested.

[E] Dec 30 15:02:40 kernel: Unable to reconnect Channel id 1b5c00000000 to remote endpoint.

[E] Dec 30 15:02:40 kernel: Unable to reconnect to remote msg queue.

[E] Dec 30 15:02:40 kernel: Failed to send barrier message to VFS, sending to ourself

[W] Dec 30 15:02:40 kernel: Dispatching backlog packets on disconnecting transport 451d2835

[E] Dec 30 15:02:40 kernel: Unable to reconnect Channel id 1b5d00000000 to remote endpoint.

[E] Dec 30 15:02:40 kernel: Unable to reconnect to remote msg queue.

[E] Dec 30 15:02:41 kernel: Unable to reconnect Channel id 1b5d00000000 to remote endpoint.

[E] Dec 30 15:02:41 kernel: Unable to reconnect to remote msg queue.

[E] Dec 30 15:02:41 kernel: Unable to reconnect Channel id 1b5c00000000 to remote endpoint.

[E] Dec 30 15:02:41 kernel: Unable to reconnect to remote msg queue.

[E] Dec 30 15:02:41 kernel: Unable to reconnect Channel id 1b5d00000000 to remote endpoint.

[E] Dec 30 15:02:41 kernel: Unable to reconnect to remote msg queue.

[E] Dec 30 15:02:41 kernel: Unable to reconnect Channel id 1b5c00000000 to remote endpoint.

[E] Dec 30 15:02:41 kernel: Unable to reconnect to remote msg queue.

[E] Dec 30 15:02:41 kernel: Unable to reconnect Channel id 1b5d00000000 to remote endpoint.

[E] Dec 30 15:02:41 kernel: Unable to reconnect to remote msg queue.

[E] Dec 30 15:02:41 kernel: Unable to reconnect Channel id 1b5c00000000 to remote endpoint.

[E] Dec 30 15:02:41 kernel: Unable to reconnect to remote msg queue.

[W] Dec 30 15:02:41 kernel: Deny packet transmission, disconnecting!!!

[W] Dec 30 15:02:41 kernel: Core::Syslog: last message repeated 10 times.

[W] Dec 30 15:02:41 kernel: Deny packet transmission, barrier!!!

[W] Dec 30 15:02:41 kernel: Releasing packets in backlog queue on deleting transport48240f09

[E] Dec 30 15:02:41 kernel: Resource leak at ipc_msgq_fini(): queue 'authd' (id 1b5d00000000) not closed! Channel = 20269d0e, proxy = (null)

[E] Dec 30 15:02:41 kernel: Resource leak at ipc_msgq_fini(): queue 'vfs-io-50675bf3' (id a0000) not closed! Channel = (null), proxy = (null)

[E] Dec 30 15:02:41 kernel: Resource leak at ipc_msgq_fini(): queue 'vfs-ctrl-50675bf3' (id 90000) not closed! Channel = (null), proxy = (null)

Dec 30 15:02:41 kernel: TSMB module stopped.

Dec 30 15:02:40 bndstrg: band steering: WNM client 94:87:e0:7d:53:0c accepted 2.4GHz band

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: signal Terminated (15) caught

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: poll return error!

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: dispatch all, res: -1

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: signal callback: received signal: Terminated (15)

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: del socket 0xad2050

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: add sock 6, flags: 0x2, handler: 0x40fb60, data: 0xad2098

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: add socket 0xad2050

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: terminate: 0

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: timer 311740.64659523, now 269020.384520072

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: timeout 311740.64659523, now 269020.384640274

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: set timeout 3600000 ms

Dec 30 15:02:41 ndhcps: __loop. remaining timeout: 25082459

Dec 30 15:02:41 dhcp6c[31389]: dhcp6_remove_event: removing an event on eth3, state=SOLICIT, ev=0xa6cd38

Dec 30 15:02:41 dhcp6s[31462]: server6_signal: received a signal (15)

Dec 30 15:02:41 ndhcps: NDM DHCP server stopped (exit status: 0).

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: set fd: 6, events: 0x3c, revents: 0x0

Dec 30 15:02:41 dhcp6c[31389]: check_exit: exiting

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: start poll: 1, 3600000, 0xad27d0

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: dispatch all, res: 1

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: terminate: 0

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: timer 311740.64659523, now 269020.407500206

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: disp fd: 6, events: 0x3c, revents: 0x4

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: socket write event

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: DHCP client state is RELEASING

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: sending RELEASE for [мой внешний адрес] to [адрес DHCP сервера провайдера]

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: starting client script with reason "leasefail"

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: script /var/run/ndhcpc-eth3 run with action "leasefail",environment variables: "interface=eth3 "[W] Dec 30 15:02:41 ndm: Dhcp::Client: DHCP server is not responding.

Dec 30 15:02:41 ipsec: 11[KNL] [мой внешний адрес] disappeared from eth3

Dec 30 15:02:41 ndm: Network::Interface::Ip: "GigabitEthernet1": IP address cleared.

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: set timer: 10.0

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: set timer: 269030.638315688, now: 269020.638315688

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: add timer 0xad2098

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: __loop. remaining timeout: 10000

Dec 30 15:02:41 ndhcpc: GigabitEthernet1: NDM DHCP client stopped (exit status 0).

Dec 30 15:02:41 udpxy[31500]: udpxy 1.0-23.9 (prod) lean [Linux 4.9-ndm-4 mips] is exiting with rc=[0]

Dec 30 15:02:41 ndm: Network::InternetChecker: Internet access lost.

Dec 30 15:02:41 upnp: shutting down MiniUPnPd

Dec 30 15:02:41 ndm: Core::Session: client disconnected.

Dec 30 15:02:42 ipsec: 13[CFG] statistics was written

Dec 30 15:02:42 ipsec: 09[KNL] interface tun0 deactivated

Dec 30 15:02:42 ipsec: 16[KNL] fe80::b283:46e4:daa3:540e disappeared from tun0

Dec 30 15:02:42 ipsec: 15[KNL] 10.8.0.2 disappeared from ovpn_br1Dec 30 15:02:44 kernel: TSMB module version 3019.10.24 started from process 932!

Dec 30 15:02:44 ndm: IpSec::Manager: IPsec reconfiguration transaction was created.

Dec 30 15:02:44 ndm: Core::Session: client disconnected.

Dec 30 15:02:44 ndhcps: NDM DHCP server (version 3.2.37) started.

Dec 30 15:02:45 ndm: Core::Server: started Session /var/run/ndm.core.socket.

Dec 30 15:02:45 ndhcps: NDM DHCP server (version 3.2.37) started.

Dec 30 15:02:45 ndm: Core::Session: client disconnected.

Dec 30 15:02:45 ndhcpc: GigabitEthernet1: NDM DHCP client (version 3.2.37) started.

Dec 30 15:02:45 ndhcpc: GigabitEthernet1: created PID file "/var/run/ndhcpc-eth3.pid".

Dec 30 15:02:45 ndm: Core::Server: started Session /var/run/ndm.core.socket.

Dec 30 15:02:45 ndm: Core::Session: client disconnected.

Dec 30 15:02:45 ndm: IpSec::Configurator: start applying IPsec configuration.

Dec 30 15:02:45 udpxy[955]: udpxy 1.0-23.9 (prod) lean [Linux 4.9-ndm-4 mips] is starting

Dec 30 15:02:45 ndm: IpSec::Configurator: IPsec configuration applying is done.

Dec 30 15:02:45 ndm: IpSec::Configurator: start reloading IPsec config task.

Dec 30 15:02:45 ipsec: 05[CFG] received stroke: delete connection 'VPNL2TPServer'

Dec 30 15:02:45 ipsec: 05[CFG] deleted connection 'VPNL2TPServer'

Dec 30 15:02:45 ipsec: 00[DMN] signal of type SIGHUP received. Reloading configuration

Dec 30 15:02:45 ipsec: 09[CFG] received stroke: add connection 'VPNL2TPServer'

Dec 30 15:02:45 ipsec: 09[CFG] conn VPNL2TPServer

Dec 30 15:02:45 ipsec: 09[CFG] left=%any

Dec 30 15:02:45 ipsec: 09[CFG] leftsubnet=0.0.0.0/0[17/1701-1701]

Dec 30 15:02:45 ipsec: 09[CFG] leftauth=psk

Dec 30 15:02:45 ipsec: 09[CFG] leftid=0.0.0.0

Dec 30 15:02:45 ipsec: 09[CFG] leftupdown=/tmp/ipsec/charon.left.updown

Dec 30 15:02:45 ipsec: 09[CFG] right=%any

Dec 30 15:02:45 ipsec: 09[CFG] rightsubnet=0.0.0.0/0[17]

Dec 30 15:02:45 ipsec: 09[CFG] rightauth=psk

Dec 30 15:02:45 ipsec: 09[CFG] rightid=%any

Dec 30 15:02:45 ipsec: 09[CFG] rightupdown=/tmp/ipsec/charon.right.updown

Dec 30 15:02:45 ipsec: 09[CFG] ike=3des-sha1-modp1024,3des-sha1-modp768,3des-sha1-ecp384,3des-sha1-ecp256,3des-sha1-modp2048,3des-md5-modp1024,3des-md5-modp768,3des-md5-ecp384,3des-md5-ecp256,3des-md5-modp2048,des-sha1-modp1024,des-sha1-modp768,des-sha1-ecp384,des-sha1-ecp256,des-sha1-modp2048,des-md5-modp1024,des-md5-modp768,des-md5-ecp384,des-md5-ecp256,des-md5-modp2048,aes128-sha1-modp1024,aes128-sha1-modp768,aes128-sha1-ecp384,aes128-sha1-ecp256,aes128-sha1-modp2048,aes128-md5-modp1024,aes128-md5-modp768,aes128-md5-ecp384,aes128-md5-ecp256,aes128-md5-modp2048,aes256-sha1-modp1024,aes256-sha1-modp768,aes256-sha1-ecp384,aes256-sha1-ecp256,aes256-sha1-modp2048,aes256-md5-modp1024,aes256-md5-modp768,aes256-md5-ecp384,aes256-md5-ecp256,aes256-md5-modp2048!

Dec 30 15:02:45 ipsec: 09[CFG] esp=aes128-sha1,aes128-md5,3des-sha1,3des-md5,des-sha1,des-md5!

Dec 30 15:02:45 ipsec: 09[CFG] dpddelay=20

Dec 30 15:02:45 ipsec: 09[CFG] dpdtimeout=80

Dec 30 15:02:45 ipsec: 09[CFG] dpdaction=1

Dec 30 15:02:45 ipsec: 09[CFG] sha256_96=no

Dec 30 15:02:45 ipsec: 09[CFG] mediation=no

Dec 30 15:02:45 ipsec: 09[CFG] keyexchange=ikev1

Dec 30 15:02:45 ipsec: 09[CFG] no_reauth_passive=yes

Dec 30 15:02:45 ipsec: 00[CFG] loaded 0 entries for attr plugin configuration

Dec 30 15:02:45 ipsec: 09[CFG] added configuration 'VPNL2TPServer'

Dec 30 15:02:45 ndm: IpSec::Configurator: reloading IPsec config task done.

Dec 30 15:02:45 ndm: IpSec::IpSecNetfilter: start reloading netfilter configuration...

Dec 30 15:02:45 ndm: IpSec::IpSecNetfilter: netfilter configuration reloading is done.[E] Dec 30 15:02:53 ndm: Cloud::Agent: can not connect to the cloud server.

Видно, что TSMB сервер останавливался и еще какие-то непонятные мне ошибки.

В следующий раз попробую заметить на какое время точно выпадает аптайм 3 дня 3 часа и 40 минут.

-

1

1

-

-

Сегодня собрал следующие диагностические данные по тикету:

Включил режим отладки в момент аптайма 3 дня 3 часа 35 минут

Включил запись дампа на интерфейсе Домашняя сеть в это же время

Около аптайма 3 дня 3 часа 40 минут запустил фильм по SMB на ноутбуке,который подключен по LAN, на Андроид приставке по WiFi и на Андроид смартфоне по WiFi.

Везде фильмы зависли при воспроизведении. На смартфоне даже не запускался (сразу вылет).На Андроид для доступа по SMB использую Solid Explorer, на Windows 10 использую Total Commander.

Кстати, на этот раз в логе было очень много разных ошибок, чуть позже напишу.

-

1

1

-

-

Сегодня лаги начались после 3 дней 2 часов и 40 минут прямо в момент просмотра фильма. Картинка просто зависла.

-

У меня воспроизводится очень стабильно на 3 сутки данная проблема. Притом, что у меня нет свича за роутером, да и вообще проводной клиент только один, все остальные по воздуху. И DLNA у меня нет. Так что условий, на мой взгляд не очень много.

1. Прошивка 3 версии

2. Установленный и интенсивно используемый компонент tsmb (в моём случае с контролем доступа, может это важно)

3. Работа 3 суток

Вот вроде все необходимые условия данного бага.

-

1

1

-

1

1

-

-

Сделал свой Запрос #470280

-

А обращения в техподдержку по этой проблеме уже кто-то делал? Давайте тут укажем их, хочу сегодня тоже создать такое обращение. Указать номера подобных обращений, на мой взгляд, было бы полезным.

Вчера в момент проблемы включил на роутере режим отладки и пытался безуспешно запускать фильм на приставке по SMB (CIFS). Надеюсь, в полученном файле будет что-то, что поможет решить проблему.

Кстати, DLNA не пользуюсь (даже компонент не установлен). Transmission все три дня стоял с раздачами на паузе, то есть сетевой активности от него не было.

-

Кажется пришло и мое время вступить в клуб "Лаги на 3 день". Столкнулся уже 2 раза. DLNA нет. Смотрю фильмы через WiFi по SMB на MiBox S через Solid Explorer + Vimu Player. Проявляется в остановке воспроизведения файла, где не помогает перезагрузка приставки. Перезагрузка роутера сразу решила проблему. Giga KN-1010, 3.3 Beta 5

-

1

1

-

-

2 часа назад, Le ecureuil сказал:

Вот он и не показывает сам себя.

Большое спасибо за подробное объяснение!

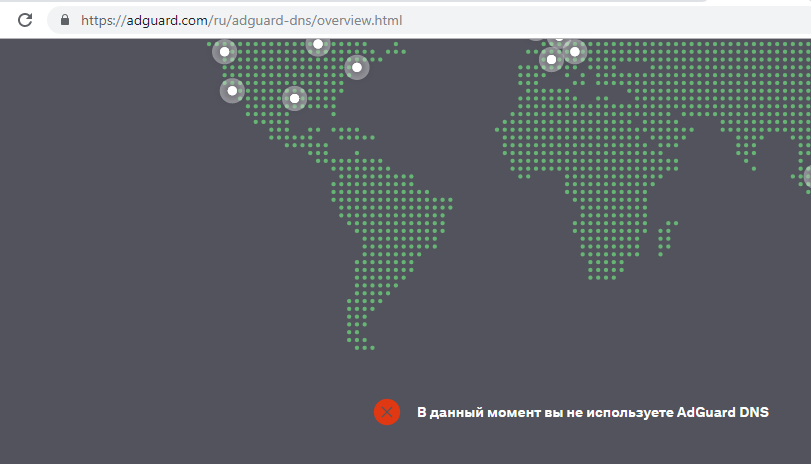

Только не понятно, почему при включенном AdGuard DNS фильтре VPN клиенты проходят проверку на странице https://adguard.com/ru/adguard-dns/overview.html

-

Притом не работает именно предустановленный Интернет-Фильтр AdGuard DNS

В том случае, если выбрать режим "Без фильтрации" и вручную добавить, например, DoT сервер AdGuard DNS, на странице https://adguard.com/ru/adguard-dns/overview.html будет верно определено использование их DNS сервера и его режим.

Так что проблема в преднастроенном фильтре. -

В 17.07.2019 в 15:01, Le ecureuil сказал:

Давайте как выйдет beta - с ней в техподдержку.

Обновился на бету - проблема осталась.

Запрос #446436

В соседней теме ровно моя же проблема. Так что баг налицо.

-

22 часа назад, Le ecureuil сказал:

Давайте как выйдет beta - с ней в техподдержку.

Хорошо, давайте так и сделаем.

Есть приблизительные сроки выхода текущего релиза в бету?

-

Добрался до дома и да, результат подтвердился.

Устройства домашней сети 192.168.10.0/24 на странице AdGuard DNS получают вот такую картинку

Скрытый текст

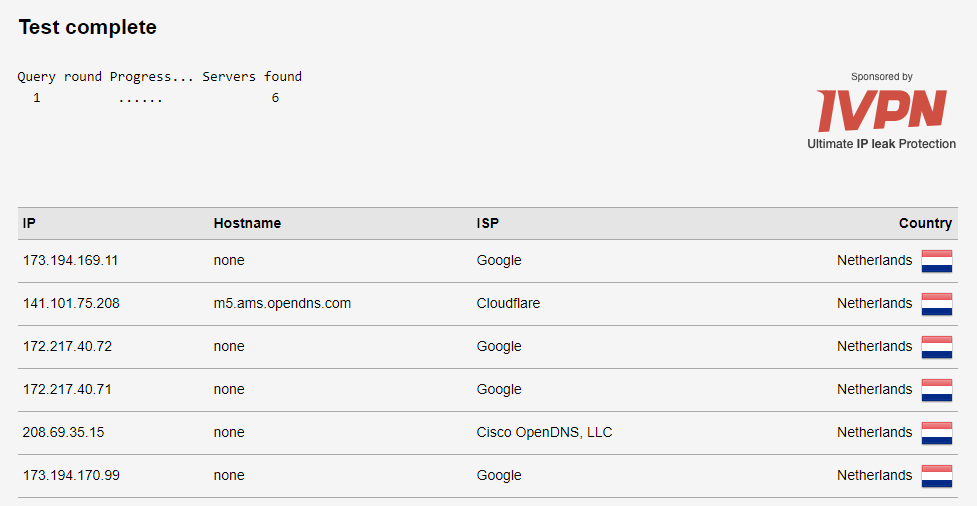

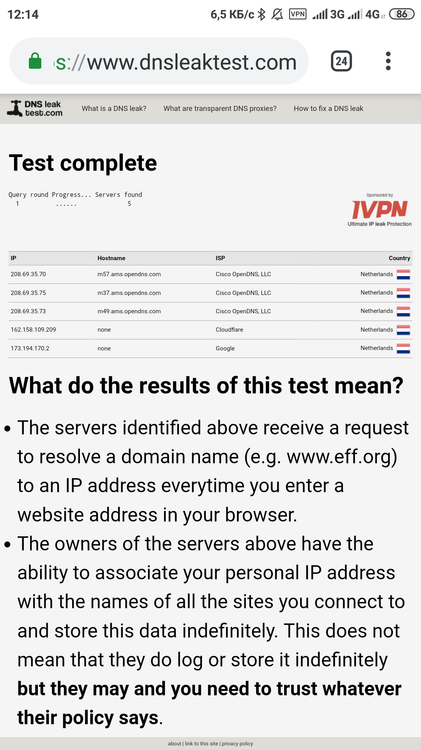

Притом, что dnsleak показывает вроде бы правильную картинку при использовании интернет-фильтра AdGuard DNS

Скрытый текст

В тоже время у меня на роутере есть IPSec VPN сервер с сетью 172.16.2.0/24 (конкретный адрес первого подключенного устройства 172.16.2.33)

И для этой сети интернет-фильтр AdGuard DNS ведет себя как положено

И dnsleak для этой сети примерно такой же

Это точно какой-то баг. Ранее для всех устройств все определялось нормально.

Как будто какая-то политика начала действовать.

-

-

Добрый день!

Суть проблемы изложена вот в этом посте:

Сейчас выбран интернет-фильтр AdGuard и ранее на странице с описанием это было видно. Теперь пишет, что я его не использую. Компоненты DoT/DoH и AdGuard установлены.

И судя по этом посту проблема у меня какая-то частная. Проверял на 3 разных зарегистрированных девайсах (смартфон и 2 ноутбука) в браузерах Google Chrome и Internet Explorer.

Селф тест будет ниже

-

2 часа назад, ndm сказал:

Повреждение файлов должно быть исправлено в версии 3.00.A.2.0-5, всем спасибо за помощь!

Подтверждаю. Проверил по своему алгоритму - файл не побился.

-

1

1

-

-

В версии 3.00.A.2.0-5 отображение дисков у меня исправлено.

Спасибо!

-

1

1

-

-

1 час назад, Shadow87 сказал:

Как это исправить?

Попробуйте получить wildcard сертификат.

-

В 23.04.2019 в 07:39, ankar84 сказал:

Сейчас его уже переустановил с удалением всех хвостов, буду пробовать настроить все заново. О результате напишу.

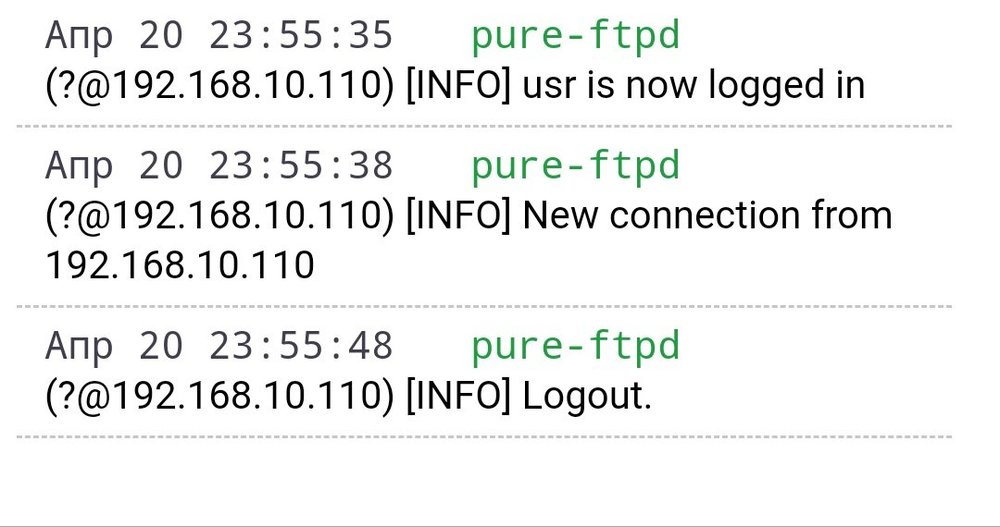

Проблема решилась полной переустановкой Kodi на MiBox3 с полным удалением всех оставшихся от приложения данных и последующей минимальной настройкой - по сути только лишь добавлением FTP как источника медиа контента.

Видимо, в предыдущей инсталляции у меня что-то было неправильно настроено, или какая-то настройка\плагин\еще что-то мешали нормальной работе с FTP сервером.

Теперь Kodi прекрасно воспроизводит видео файлы со встроенного FTP сервера роутера.

Тему можно считать решенной. Роутер был не при чем.

-

15 часов назад, vst сказал:

Прямо сейчас не можем приступить к разбору данной проблемы. Но можем подсобрать информацию. Пожалуйста соберите дамп ftp трафика при попытке воспроизведения.

Да, я прекрасно понимаю, что проблема совсем не приоритетная и совсем не хочу отвлекать разработчиков от более важных дел. Именно поэтому хотел сам поразбираться в проблеме, а для этого нужна максимальная диагностика (читай логи). Со стороны Kodi уже нашел как там DEBUG включить и где смотреть лог, вот и хотелось еще со стороны FTP сервера чуть более расширенной диагностики.

Вообще, сейчас начал собирать дампы\логи и для проверки попробовал запустить видео в файловом менеджере (пробую Solid Explorer по совету @Sergey Zozulya) и оно запустилось без проблем и очень быстро. Это наводит на мысли, что проблема в Kodi.

Сейчас его уже переустановил с удалением всех хвостов, буду пробовать настроить все заново. О результате напишу.

-

Вопрос к разработчикам: может быть есть какой-то не документированный способ включить расширенное (debug) журналирование встроенного в прошивку FTP сервера, чтобы понять, что происходит?

-

13 часа назад, eralde сказал:

Дубль идентификатора USB-устройства в выдаче команды ls.

Странно, что у меня что-то задублировалось.

Возможно это связано с тем, что я отключал внешний диск кнопкой на роутере для обслуживания на компьютере (делал дефрагментацию) и потом подключал снова не перезагружая роутер.

-

Лаги TCP на третий день аптайма

in 3.3

Posted

Может сообщить об этом Линусу?

За это Вам больше спасибо!

Мои поздравления уважаемому @KorDen

Приз полностью заслуженный!