rustrict

-

Posts

187 -

Joined

-

Last visited

-

Days Won

3

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by rustrict

-

-

@ndm @sergeyk, 3.4 Alpha 12. После перехода с 3.3 на 3.4 моя флешка с Entware (ext4) определяется с ошибками:

Мар 29 14:09:40 kernel usb 1-2: usbfs: USBDEVFS_CONTROL failed cmd ndm rqt 128 rq 6 len 2 ret -145 Мар 29 14:09:41 kernel usb 1-2: usbfs: USBDEVFS_CONTROL failed cmd ndm rqt 128 rq 6 len 2 ret -145 Мар 29 14:09:41 ndm Usb::Device: system failed [0xcffd00b0], operation timed out. Мар 29 14:09:41 ndm Usb::Device: failed to get a string descriptor header. Мар 29 14:09:41 ndm Usb::Device: unable to read available language IDs.

Ранее такого никогда не было.

Перезагрузки при этом не помогают. А вот если физически переподключить, тогда этих ошибок нет.

Выводы show usb:

Скрытый текстДо переподключения

usb: device: name: Media0 DEVICE: /devices/platform/xhci-mtk/usb1/1-2/1-2:1.0 DEVPATH: /devices/platform/xhci-mtk/usb1/1-2/1-2:1.0/host0/target0:0:0/0:0:0:0/block/sda manufacturer: General product: USB Flash Disk serial: 04KNU9GZ6QY8N5VN subsystem: media port: 2 power-control: yesи после

usb: device: name: Media0 DEVICE: /devices/platform/xhci-mtk/usb1/1-2/1-2:1.0 DEVPATH: /devices/platform/xhci-mtk/usb1/1-2/1-2:1.0/host0/target0:0:0/0:0:0:0/block/sda manufacturer: General product: USB Flash Disk serial: 04KNU9GZ6QY8N5VN subsystem: media port: 2 power-control: yes usb-version: 2.00Есть ещё странность с отмонтированием: кнопку "Отключить" нажал, но лампочка не погасла до тех пор, пока не извлёк. И при этом ругается в лог на "unsafely unplugged without ejecting":

Мар 29 14:17:15 ndm Opkg::Manager: disk unmounted. Мар 29 14:17:15 ndm Core::FileSystem::Repository: "d2dd8fe7-c0da-d501-50d0-8ee7c0dad501:" unmounted. Мар 29 14:17:29 kernel usb 1-2: USB disconnect, device number 2 Мар 29 14:17:29 kernel sd 0:0:0:0: [sda] Synchronizing SCSI cache Мар 29 14:17:29 kernel sd 0:0:0:0: [sda] Synchronize Cache(10) failed: Result: hostbyte=0x01 driverbyte=0x00 <...> Мар 29 14:17:29 ndm Storage::Manager: "Media0": a media was unsafely unplugged without ejecting. Мар 29 14:17:29 ndm Storage::Manager: removed "Media0", port 2.

Селф-тесты постом ниже.

-

@vst, кажется, что @enpa здесь был прав, в момент "потери" коннекта

Мар 10 17:20:49 ndm Network::InternetChecker: Internet access lost. Мар 10 17:20:58 ndm Network::InternetChecker: Internet access detected.

отличия есть только тут

captive-accessible: no internet: no <...> captive: response: location:В дампе с фильтром "host captive.ndmsystems.com" подобные моменты выглядят как неожиданный RST со стороны сервера:

1 2020-03-10 17:51:52.010573 94.x.x.x 46.105.148.85 TCP 74 59566 → 80 [SYN] Seq=0 Win=29200 Len=0 MSS=1460 SACK_PERM=1 TSval=142975329 TSecr=0 WS=64 2 2020-03-10 17:51:52.056134 46.105.148.85 94.x.x.x TCP 74 80 → 59566 [SYN, ACK] Seq=0 Ack=1 Win=65535 Len=0 MSS=1460 WS=512 SACK_PERM=1 TSval=1954792551 TSecr=142975329 3 2020-03-10 17:51:52.056277 94.x.x.x 46.105.148.85 TCP 66 59566 → 80 [ACK] Seq=1 Ack=1 Win=29248 Len=0 TSval=142975341 TSecr=1954792551 4 2020-03-10 17:51:52.056647 94.x.x.x 46.105.148.85 TCP 88 59566 → 80 [PSH, ACK] Seq=1 Ack=1 Win=29248 Len=22 TSval=142975341 TSecr=1954792551 [TCP segment of a reassembled PDU] 5 2020-03-10 17:51:52.101728 46.105.148.85 94.x.x.x TCP 60 80 → 59566 [RST] Seq=1 Win=0 Len=0 Мар 10 17:51:52 ndm Network::InternetChecker: Internet access lost. Мар 10 17:51:55 ndm Network::InternetChecker: Internet access detected.

97 2020-03-10 18:14:39.361417 94.x.x.x 46.105.148.85 TCP 74 60864 → 80 [SYN] Seq=0 Win=29200 Len=0 MSS=1460 SACK_PERM=1 TSval=143317167 TSecr=0 WS=64 98 2020-03-10 18:14:39.406993 46.105.148.85 94.x.x.x TCP 74 80 → 60864 [SYN, ACK] Seq=0 Ack=1 Win=65535 Len=0 MSS=1460 WS=512 SACK_PERM=1 TSval=441113173 TSecr=143317167 99 2020-03-10 18:14:39.407166 94.x.x.x 46.105.148.85 TCP 66 60864 → 80 [ACK] Seq=1 Ack=1 Win=29248 Len=0 TSval=143317178 TSecr=441113173 100 2020-03-10 18:14:39.407591 94.x.x.x 46.105.148.85 TCP 88 60864 → 80 [PSH, ACK] Seq=1 Ack=1 Win=29248 Len=22 TSval=143317179 TSecr=441113173 [TCP segment of a reassembled PDU] 101 2020-03-10 18:14:39.452560 46.105.148.85 94.x.x.x TCP 60 80 → 60864 [RST] Seq=1 Win=0 Len=0 Мар 10 18:14:39 ndm Network::InternetChecker: Internet access lost. Мар 10 18:14:42 ndm Network::InternetChecker: Internet access detected.

Причём, судя по всему, тупит только 46.105.148.85, хотя, может быть, я просто мало наблюдал

-

2

2

-

-

Поправлено в одной из версий после 3.3.2. Спасибо!

-

1

1

-

-

Версия 3.3.8 (beta): судя по всему, окончательно исправлено. Наблюдал два вечера, никаких "скачков" и "undefined" не было.

-

1

1

-

-

Думаю, что в данном случае это фича, а не баг.

Слева внутренняя ссылка, на страницу web-интерфейса. Её подчёркивание задаётся закрашиванием нижней границы элемента.

Справа ссылка на внешний ресурс. Там подчёркивание — от тега <a></a> с href.

Асимметрия по высоте от картинки после внешней ссылки (квадратик со стрелкой). Она задаётся через селектор с псевдоэлементом ::after:

.external-link:not(.external-link--is-directive-driven)::after, .external-link__last-word::after { background: url(../assets/img/sprite-85e7173a.svg) -1080.1px -119px no-repeat; width: 16px; height: 16px; content: ""; position: relative; display: inline-block; margin-left: 2px; top: 2px; }Применение у этих ссылок повсеместное по web-интерфейсу.

-

В 17.12.2019 в 01:58, rustrict сказал:

@eralde, 3.3 Beta 6.

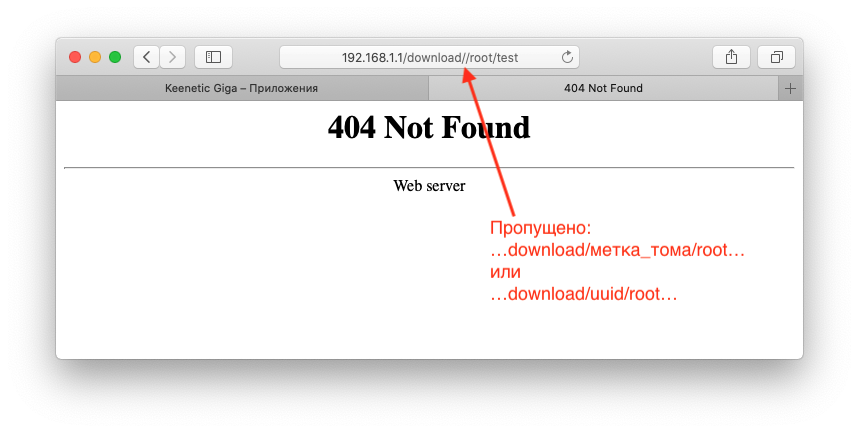

Файловый браузер в "Приложения": проблемы исчезли за исключением автоматического раскрытия содержимого корня диска (нужно кликать на название).

Правда, ссылка на скачивание с двумя "/" после download, но Firefox и Safari качают без проблем.

http://192.168.1.1/download//7abbaf4d-7782-d401-209a-af4d7782d401/root/test

Файловый браузер из "Системного монитора": скачивание сломалось, вылетает 404. Почему-то дублируется UUID в ссылке на скачивание:

http://192.168.1.1/download/7abbaf4d-7782-d401-209a-af4d7782d401/7abbaf4d-7782-d401-209a-af4d7782d401:/root/test

Исправлено в Beta 3.3.3.

-

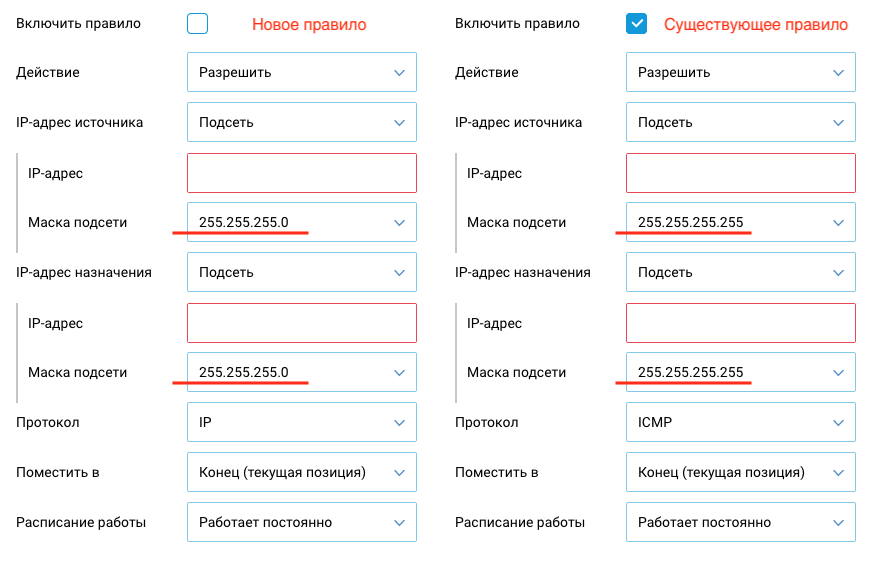

@eralde, версия 3.3.2 (3.03.C.2.0-0). Небольшое расхождение в подставляемой маске подсети при создании нового правила в межсетевом экране и при редактировании уже существующего.

Создание нового правила: при выборе "Подсеть" в "IP-адрес источника" и/или "IP-адрес назначения" автоматически подставляется маска 255.255.255.0.

Редактирование уже существующего: <...> автоматически подставляется маска 255.255.255.255, что несколько нелогично для выбора "Подсеть". Я думаю, что стоит и здесь сделать 255.255.255.0.

-

1

1

-

1

1

-

-

В 20.12.2019 в 18:20, Space Alex сказал:

3.3.0 (предварительный релиз) - наблюдал в течении 20 минут, вроде теперь все идеально и полностью исправлено

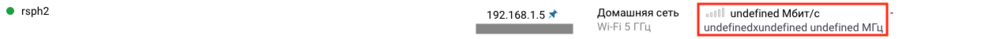

Не полностью, но в 3.3.0 заметные улучшения есть. В списке зарегистрированных устройств клиенты "скакать" перестали, но есть проблема с отображением в колонке "Подключение" для беспроводных клиентов: в отличие от проводных, после отключения вместо "-" показываются несколько "undefined" до перехода в "Не в сети".

Проводной через пару секунд после его выключения:

Примерно через минуту-полторы роутер отображает окончательно это отключение:

А с беспроводным то же самое выглядит так:

Но, при этом, в списке незарегистрированных устройств "скачущие" клиенты не пропали. Пока я заметил это на одном клиенте, который, если я ничего не путаю, вообще был подключён к сети. И временной интервал скачков был другой: пауза между отображением увеличилась до 50 секунд.

Если смогу поймать такое ещё раз, отпишусь в тикет по проблеме.

-

@eralde, 3.3 Beta 6.

Файловый браузер в "Приложения": проблемы исчезли за исключением автоматического раскрытия содержимого корня диска (нужно кликать на название).

Правда, ссылка на скачивание с двумя "/" после download, но Firefox и Safari качают без проблем.

http://192.168.1.1/download//7abbaf4d-7782-d401-209a-af4d7782d401/root/test

Файловый браузер из "Системного монитора": скачивание сломалось, вылетает 404. Почему-то дублируется UUID в ссылке на скачивание:

http://192.168.1.1/download/7abbaf4d-7782-d401-209a-af4d7782d401/7abbaf4d-7782-d401-209a-af4d7782d401:/root/test

-

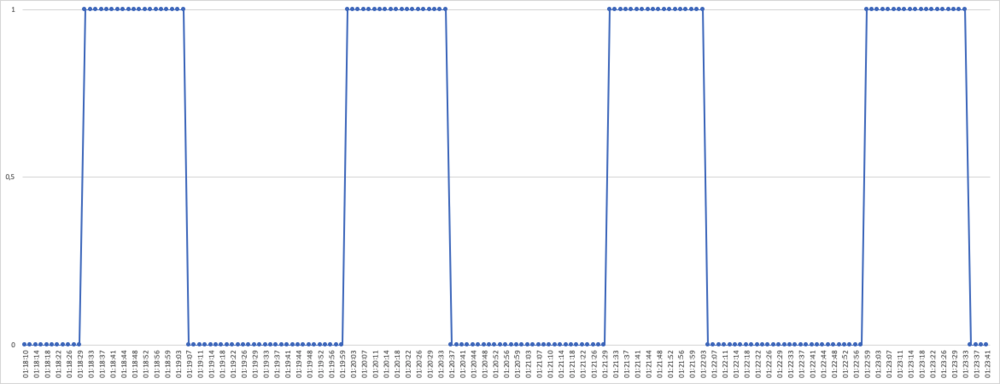

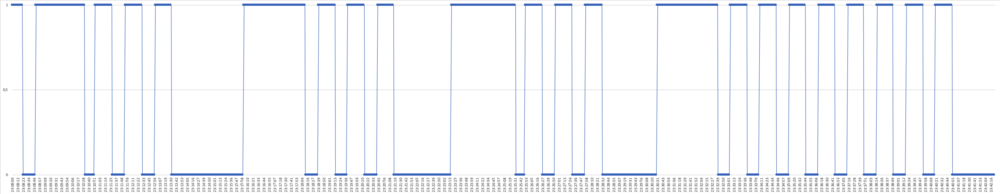

В Beta 6, к сожалению, изменения только в том, как отображаются "скачущие" клиенты. "Под капотом" всё та же привязка этого бага к DHCP lease time со "скачками" каждые 25 секунд продолжительностью 35 секунд.

На графике — активность одного из "скачущих" клиентов, получаемая из команды show ip hotspot [{mac}] в поле active. Сначала три включения с lease time = 300 секунд, затем четвёртое с lease time = 600 секунд. Как только, после отключения клиента, проходит то время, на которое ему при подключении выдавался IP-адрес, то и "скачки" завершаются. В норме, после отключения клиента, не должно быть этой "пилы".

Дополнительно требуют изучения варианты без DHCP-сервера и с внешним (DHCP Relay).

-

2 часа назад, iggo сказал:

Увы - "undefined Мбит/с" на давно выключенных устройствах по-прежнему проскакивает.

В техподдержке мне написали, что исправление готово, и будет добавлено в следующий за Beta 5 выпуск.

-

1

1

-

1

1

-

-

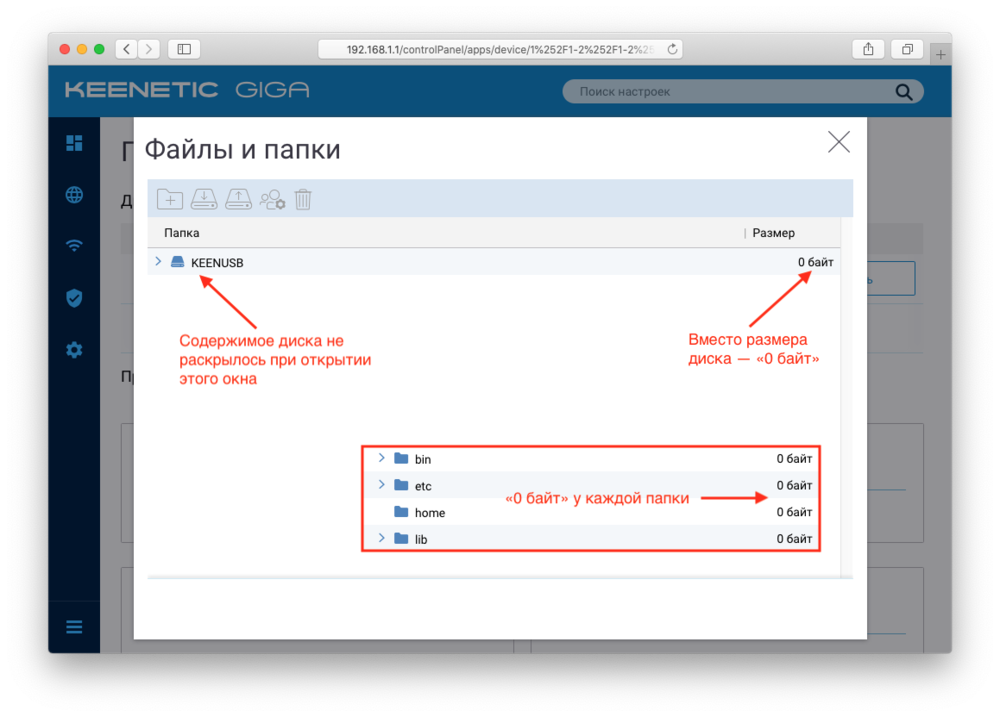

@eralde, обновился до 3.3 Beta 5 и нашёл интересный момент, который, скорее всего, был актуален и в Beta 4: если открывать диск не из раздела "Приложения", а из "Системного монитора" в "USB-диски и принтеры", то и папки в корне отображаются без лишнего клика, и файлы качаются. Только с "0 байт" проблема остается.

При этом отличаются открываемые страницы в браузере. Так из "Системного монитора":

http://192.168.1.1/controlPanel/apps/storage/7abbaf4d-7782-d401-209a-af4d7782d401

А так из "Приложения":

http://192.168.1.1/controlPanel/apps/device/1%252F1-2%252F1-2%253A1.0

P. S. Если открывать в "Приложения", то в Beta 5 все проблемы без изменений

-

2

2

-

-

18 часов назад, Space Alex сказал:

3.3 Beta 5 - вроде все поправили) Спасибо!

К сожалению, как минимум в части "undefined Мбит/с" без изменений в Beta 5.

-

12 часа назад, Space Alex сказал:

2) Возле одного устройства которое давно не в сети появляется надпись - undefined Мбит/с, тоже не постоянно, а то есть то нет.

Этот пункт тоже у меня проявляется. Кстати, с таким же циклом: 35 секунд "undefined" — 25 секунд прочерк и т. д.

Создал заявку в техподдержку #467228.

-

11 час назад, Space Alex сказал:

1) В списке устройств постоянно то появляются, то исчезают проводные устройства, которые в данный момент включены и работают.

У меня аналогично появляется и исчезает один беспроводной клиент в списке незарегистрованных, который в этот момент отключён от Wi-Fi-сети.

Цикл такой: появляется в списке (35 секунд) — исчезает (25 секунд) — появляется (35 секунд) и т. д.

Ниже скрытым сообщением видео-доказательство + HAR-файл с записью сетевого журнала в момент появления-исчезновения клиента.

-

1

1

-

-

В "просмотрщике" ещё стоит взглянуть на:

- При открытии окна с содержимым диска, раньше автоматически выпадали папки из корня, а сейчас приходится кликать на название;

- Напротив названия диска или раздела был его размер, а сейчас "0 байт";

- Напротив названия папок не отображалось значение размера, а сейчас "0 байт".

Два последних пункта возможно связаны с файловой системой. У меня ext4, поэтому, может быть, это нормально 🤷♂️

P. S. Браузеры Firefox 70.0.1 и Safari 13.0.3.

-

1

1

-

1

1

-

@eralde, 3.3 Beta 4. Не работает скачивание файлов с USB-flash в веб-интерфейсе: вылетает ошибка 404 Not Found. В моём случае диск используется под Entware; контроль доступа к папкам не установлен.

Похоже, что при нажатии на кнопку скачивания, в ссылку не вставляется метка тома (label) или UUID. Если их туда подставить, то файл скачается.

-

1

1

-

-

Исправлено в 3.3 Beta 2.4 или 3.3 Beta 3. Спасибо!

-

@eralde, пожалуйста, посмотрите этот момент в 3.3 Beta 1.

-

В этом месте у селектора .page-devices-list .table_2 задан отступ влево на -9px (margin-left: -9px). "Н" исчезает, когда окно становится достаточно узким.

-

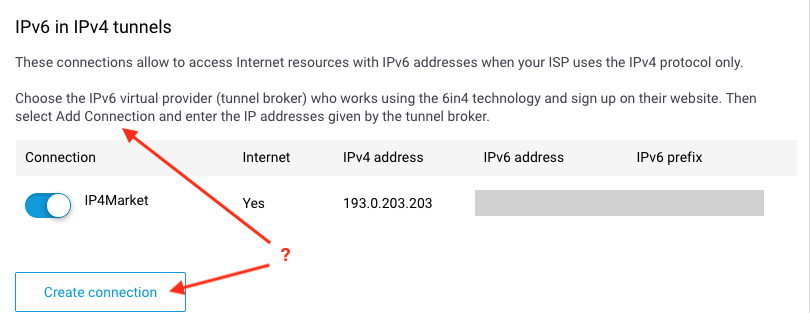

@eralde, версия 3.3 Beta 0. Небольшой момент на странице "Другие подключения".

На английском языке название кнопки в подсказке не совпадает собственно с кнопкой у подключений 6in4 (Add Connection и Create connection). При этом кнопка у подключений WireGuard называется Add connection, а у всех остальных подключений — Create connection. Видимо, стоит поправить это для единообразия.

-

1

1

-

-

1 час назад, eralde сказал:

Хотя, может быть, правильно это слово вообще не переводить 🤷♂️

Я скорее согласен с @keenet07: если отказаться от слова "пир", то лучше использовать "узел", чем смешать два языка в одном предложении/словосочетании (вроде "настройка peer", "имя peer" и тому подобное). Однако, в случае "узлов", вероятно, придется произвести унификацию в подписях: заменить "пир" на "узел" на странице настройки IPsec.

-

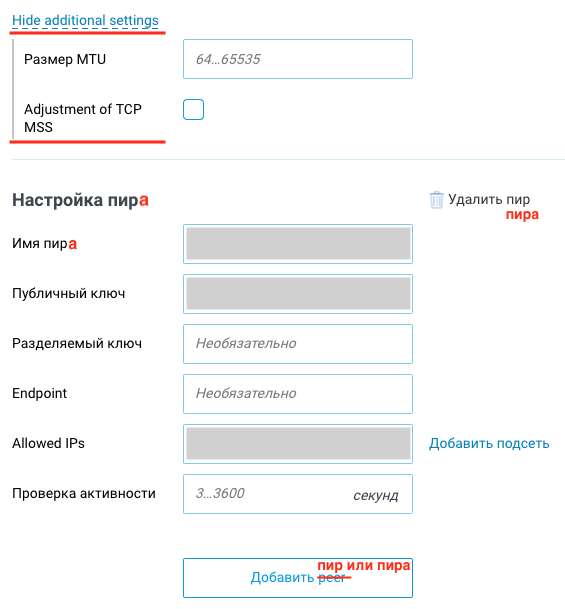

@eralde, версия 3.3 Alpha 11.

1. В дополнительных настройках WG нет перевода как у новой опции "Adjustment of TCP MSS", так и у самого элемента "Show/Hide additional settings", по которому настройки появляются.

2. Перевод слова peer на русский язык.

- "Настройка пир" и "Имя пир" — ошибки в окончании. Здесь существительное "пир" находится в родительном падеже, поэтому должно иметь окончание "-а". Для аналогии воспользуйтесь словом "радиоприёмник" — другим существительным во втором склонении с нулевым окончанием: "Настройка радиоприёмника", "Имя (название) радиоприёмника".

-

"Удалить пир" и "Добавить peer" — куда более интересный случай. ИМХО, слово "пир" в значении "участник обмена информацией" — одушевлённое и неодушевлённое существительное одновременно. Как, например, слово "микроб". То есть его форма в винительном падеже совпадает с формой родительного падежа и с формой именительного падежа. В таком случае корректными будут варианты и с нулевым окончанием, и с окончанием "-а". Насколько я понимаю, переводом у вас занимаются отдельные люди. Это будет для них хорошей темой для изучения

-

1

1

-

20 минут назад, eralde сказал:

Перечитал тему еще раз. Стал понимать еще меньше.

Единственное, к чему нет вопросов: скриншоты @AndreBA, там действительно, похоже, залипает пара строк.

@eralde, еще раз прошу прощения у вас и собеседников за неконкретное сообщение

Я несколько запутался в комментариях и не обратил внимания, что @Mamay продолжал настаивать на проблеме из первого сообщения.

Я несколько запутался в комментариях и не обратил внимания, что @Mamay продолжал настаивать на проблеме из первого сообщения.

У меня нет проблемы с наименованием Guest-сегмента (KN-1010, 3.3 Alpha 7, Firefox 69.0.2 и Safari 13.0.1): переключение происходит корректно между всех четырех языков.

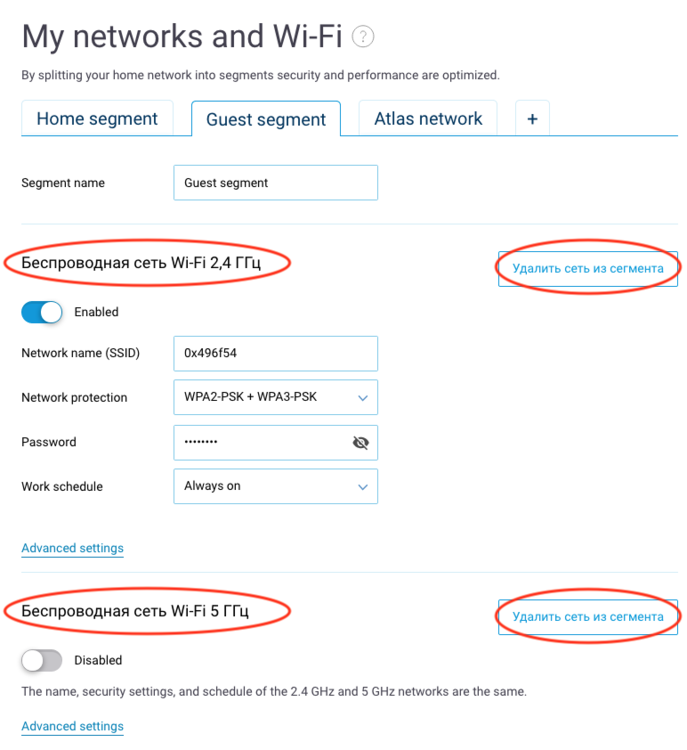

Но у меня присутствует тот же баг, что и у @AndreBA здесь:

2 часа назад, AndreBA сказал:Плюс, я повторюсь, помимо залипания заголовков, это происходит и на кнопках удаления Wi-Fi-сети из сегментов (любой, кроме Домашней, где этих кнопок нет):

-

1

1

-

Проблемы с определением USB-флешки

in 3.4

Posted

Попробовал подождать после отмонтирования 10 минут - к сожалению, аналогично. Лампочка так и не погасла до извлечения, и то же сообщение в логе: