-

Posts

1766 -

Joined

-

Last visited

-

Days Won

27

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by hellonow

-

-

-

@hooddy Проблема воспроизводится на LII у Вас?

-

@Sergey Zozulya у Вас отключены провайдерский DNS? Если убрать публичные и вернуть провайдерские, проблема сохранится?

-

@r13 @Dmitry Tishkin @eralde @ndm KN-1010 да, теперь сохранение из WebUI идет сохранение файлов конфигурации:

flash_firmware.txt flash_startup-config.txt flash_default-config.txt ndm_log.txt ndm_running-config.txt ndm_self-test.txt -

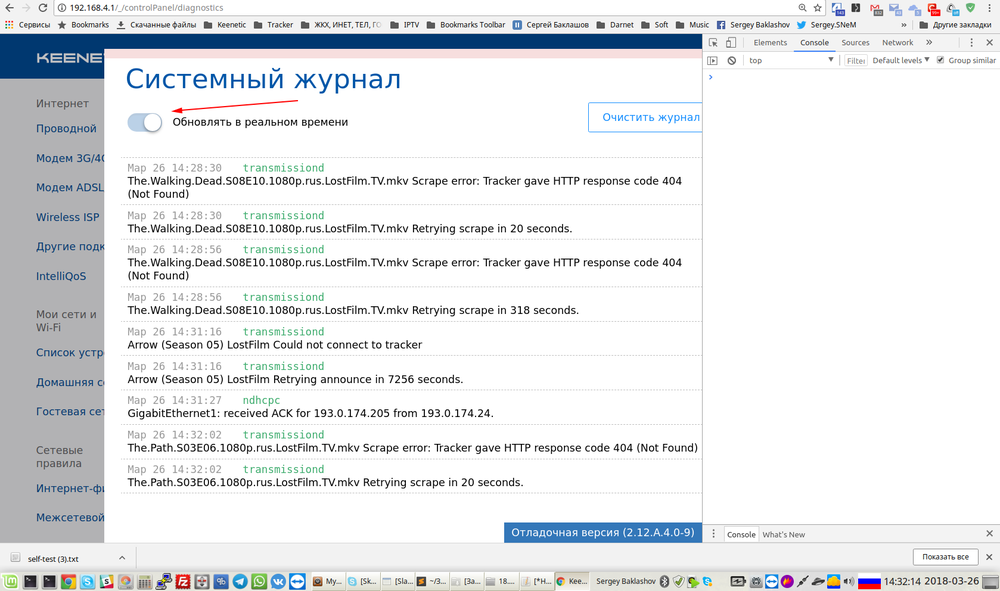

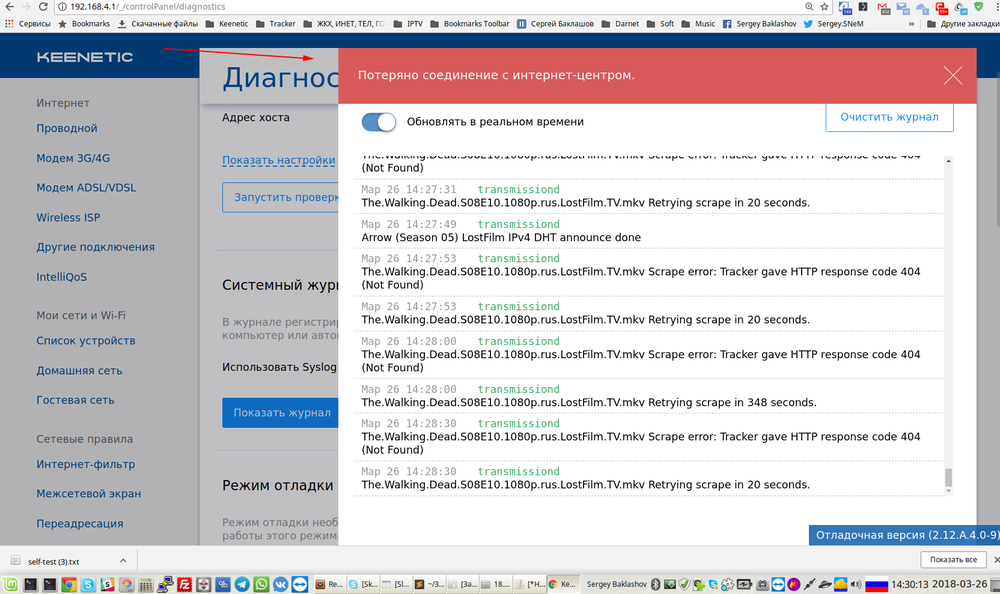

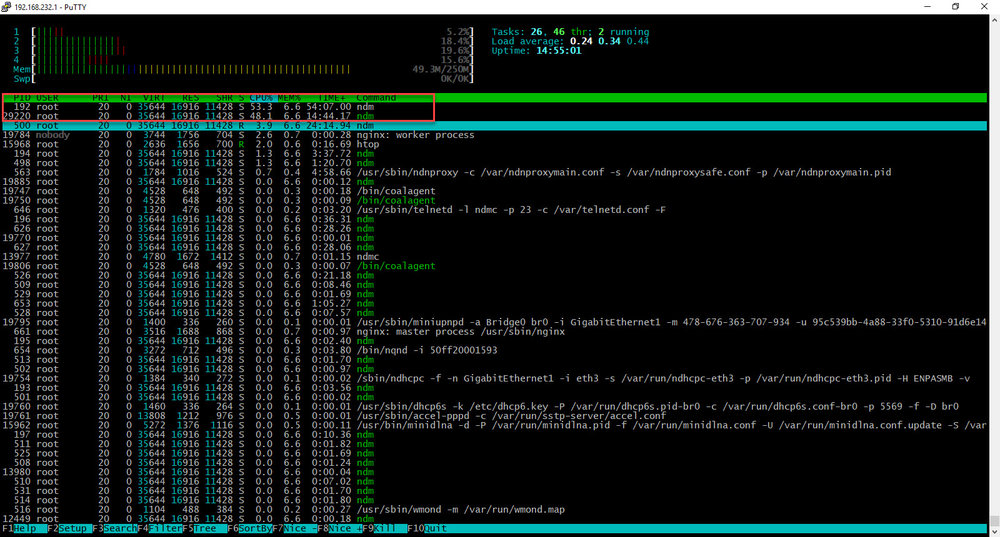

@Virtuooz “Vip” Som @Dmitry Tishkin KN-1010 2.12.A.4.0-9 - подтверждаю. htop показывает загрузку cpu ndm от 40-60%. Процесс таков: уходим с dashboard в port forwarding, возвращаемся в dashboard и получаем постоянную загрузку cpu, пока не сделаем f5.

@Dmitry Tishkin self-test на месте.

-

@hooddy делаем ctrl + f5 или удаляем куки файлы браузера. Далее делаем в консоли:

(config)> no adguard-dns enable AdguardDns::Client: AdGuard DNS disabled. (config)> adguard-dns enable AdguardDns::Client: AdGuard DNS enabled.если не помогло, то обновляемся путем загрузки файла - draft 2.12.A.4.0-9 от 23.03.2018.

если и так не помогло, то выравниваем конфиг путем сброса и делаем:

system configuration factory-reset system reboot-

1

1

-

-

@Le ecureuil пока только keenetic.io недоступен.

-

@Leksey118 Случаем не в режиме ap? Сегодня как раз подобные [C] и [E] воспроизвёл на предыдущем drafte.

@ndm self-test на месте.

-

-

@dialeg в логе пусто:

Mar 8 00:30:18 ndm: Core::Syslog: the system log has been cleared.

т.к. сделали system log clear

-

@iggo Проверяйте, сделали:

(config)> bwmeter run ISP download: current: 24172206 maximum: 24172206 download: current: 24172206 maximum: 24172206 download: current: 24172206 maximum: 24172206 download: current: 24172206 maximum: 24172206 download: current: 24172206 maximum: 24172206 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 62011074 maximum: 62011074 download: current: 89634556 maximum: 89634556 download: current: 89634556 maximum: 89634556 download: current: 89634556 maximum: 89634556 download: current: 89634556 maximum: 89634556 download: current: 89634556 maximum: 89634556 download: current: 63342203 maximum: 89634556 download: current: 63342203 maximum: 89634556 download: current: 63342203 maximum: 89634556 download: current: 63342203 maximum: 89634556 download: current: 63342203 maximum: 89634556 download: current: 74577952 maximum: 89634556 download: current: 74577952 maximum: 89634556 download: current: 74577952 maximum: 89634556 download: current: 74577952 maximum: 89634556 download: current: 74577952 maximum: 89634556 download: current: 75111175 maximum: 89634556 download: current: 75111175 maximum: 89634556 download: current: 75111175 maximum: 89634556 download: current: 75111175 maximum: 89634556 download: current: 75111175 maximum: 89634556 download: current: 80470902 maximum: 89634556 download: current: 80470902 maximum: 89634556 download: current: 80470902 maximum: 89634556 download: current: 80470902 maximum: 89634556 download: current: 80470902 maximum: 89634556 download: current: 81842599 maximum: 89634556 download: current: 81842599 maximum: 89634556 download: current: 81842599 maximum: 89634556 download: current: 81842599 maximum: 89634556 download: current: 81842599 maximum: 89634556 download: current: 81842599 maximum: 89634556 download: current: 81842599 maximum: 89634556 download: maximum: 89634556 average: 73028791 Bwmeter::Client: Run completed.-

1

1

-

-

Да, проблема с сервером:

(config)> bwmeter run ISP Core::Ndss error[9241076]: [15768] HTTP error: 502 (Bad Gateway).не паникуйте, поднимут!

-

@r13 я описал ситуацию, когда нет cli под рукой, нет mobile app my.keenetic, а только webui через 80 > 8343 port и один пользователь с тэгом readonly.

а так да, у самого 1 основной user, 2 на резерве с cli + sstp tunnel

-

1 минуту назад, r13 сказал:

admin есть всегда, и cli у него отобрать нельзя.

это да, но я говорю про WebUI.

-

@iggo @Dmitry Tishkinа может и не надо ее добавлять, чтобы не "отстрелить себе в ногу"? А то так забудешь, что у тебя нет user admin, возьмешь, поставить "Запретить пользователю менять настройки системы", а ты на удаленке, доступа в cli нет.

Оставить данную опцию в cli, как сейчас:

(config)> user myhome tag Usage template: tag {tag} Choose: cli readonly http-proxy http printers cifs ftp ipsec-xauth ipsec-l2tp opt sstp torrent vpn -

@Dmitry Tishkin Giga III 2.12.A.4.0-2 - подтверждаю, к примеру есть устройство, которое не находится в known host, соответственно в new ndw в разделе portForwarding не могу указать ип адрес данного хоста. Его нужно обязательно регистрировать.

В старом WebUI возможность проброса порта на незарегистрированный хост имеется.

Фича?

https://cloud.mail.ru/public/59qH/LUgyi6kXD -

@Дмитрий Вы превысили число монтирований раздела носителяи ndm рекомендует сделать e2fsck, т.е. сделать chkdsk на проверку ошибок в фс. Т.к. прошивка построена \ написана на базе Linux OS, ndm поэтому и рекомендует сделать проверку в e2fsck, которая входит в набор служебных утилит e2fsprogs в Linux OS.

Конкретно в Вашем логе проблем не замечено.

То, что у Вас долго загружается WebUI Keenetic, может быть вина со стороны клиента-компьютера. Надо более глубже изучать проблема и желать в режиме отладки.

-

@ndm Тоже столкнулся с такой проблемой в WIndows 7, Giga III 2.10.C.2.0-4, Western Digital Elements.

При первом подключении, Western Digital Elements автоматически монтируется, записи в логе:

Feb 20 17:29:23ndmkernel: usb 2-1: new SuperSpeed USB device number 3 using xhci-hcd Feb 20 17:29:23ndmkernel: usb 2-1: New USB device found, idVendor=1058, idProduct=25a2 Feb 20 17:29:23ndmkernel: usb 2-1: Product: Elements 25A2 Feb 20 17:29:23ndmkernel: usb 2-1: Manufacturer: Western Digital Feb 20 17:29:23ndmkernel: usb 2-1: SerialNumber: 575839314139374xxxxxxxx Feb 20 17:29:23ndmkernel: scsi2 : usb-storage 2-1:1.0 Feb 20 17:29:26ndmkernel: scsi 2:0:0:0: Direct-Access WD Elements 25A2 1019 PQ: 0 ANSI: 6 Feb 20 17:29:26ndmkernel: sd 2:0:0:0: Attached scsi generic sg1 type 0 Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] Spinning up disk.......ready Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] 3906963456 512-byte logical blocks: (2.00 TB/1.81 TiB) Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] Write Protect is off Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] Mode Sense: 47 00 10 08 Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] No Caching mode page found Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] Assuming drive cache: write through Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] No Caching mode page found Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] Assuming drive cache: write through Feb 20 17:29:30ndmkernel: sdb: sdb1 Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] No Caching mode page found Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] Assuming drive cache: write through Feb 20 17:29:30ndmkernel: sd 2:0:0:0: [sdb] Attached SCSI disk Feb 20 17:29:30ndmFileSystem::Ext: "/dev/sdb" has an unknown partition type, ignored. Feb 20 17:29:30ndmFileSystem::Ext: ntfs "6E1601F41601BE59:": filesystem initialized. Feb 20 17:29:30ndmkernel: tntfs info (device sdb1, pid 5081): ntfs_fill_super(): fail_safe is enabled. Feb 20 17:29:30ndmkernel: tntfs info (device sdb1, pid 5081): load_system_files(): NTFS volume name 'Elements', version 3.1 (cluster_size 4096, PAGE_SIZE 4096). Feb 20 17:29:31ndmFileSystem::Repository: "6E1601F41601BE59:" registered.записи в cifs:

(config)> show cifs enabled: yes automount: yes permissive: yes share: mount: 6E1601F41601BE59: label: Elements description: active: yesна носитель уже были записаны данные и при копировании (чтении) файла на рабочий стол, получал ошибку 0x800700EA в Windows 7

https://cloud.mail.ru/public/Hf24/8BoTWHGjd

Для решения проблемы зашел в настройки роутера через консоль и заново добавил общую папку, поменяв label:

no service cifs no cifs share Elements cifs share MyFiles Elements:/ home service cifs system configuration saveпосле пробуем скачать (чтение) файл с внешнего накопителя уже без ошибки.

-

2 часа назад, Dmitry Tishkin сказал:

А расскажите, зачем давать нескольким пользователям доступ к админке? Хочется понять.

Чтобы избежать brute force у user admin по умолчанию. Да, у нас есть ip http lockout-policy и ip telnet lockout-policy, но переназначение "админских" прав на другого пользователя, это как доп функционал безопасности. Это что касаемо CLI, да и HTTP.

-

-

10 минут назад, T@rkus сказал:

Не совсем понял,что <fqdn> такое?

полное доменное имя \ полное имя домена - fully qualified domain name

-

-

@ndm тест:

(config)> show version release: 2.12.A.3.0-4 arch: mips ndm: exact: 0-ea6b4b7 cdate: 15 Feb 2018 bsp: exact: 0-36af500 cdate: 15 Feb 2018 ndw: version: 0.2.15 features: wifi_button,wifi5ghz,usb_3,usb_3_first, led_control,vht2ghz,mimo5ghz,dual_image components: acl,adguard-dns,base,chilli,cifs, cloudcontrol,config-ap,config-client,config-repeater, corewireless,ddns,dhcpd,dlna,dpi,easyconfig,eoip,fat,ftp, gre,hfsplus,igmp,ip6,ipip,ipsec,kabinet,l2tp,madwimax, miniupnpd,nathelper-ftp,nathelper-h323,nathelper-pptp, nathelper-rtsp,nathelper-sip,netflow,nortondns,ntfs,nvox, openvpn,opkg,opkg-kmod-audio,opkg-kmod-dvb-tuner,opkg- kmod-fs,opkg-kmod-netfilter,opkg-kmod-netfilter-addons, opkg-kmod-tc,opkg-kmod-usbip,opkg-kmod-video,pingcheck, ppe,pppoe,pptp,skydns,sstp,sstp-server,storage, trafficcontrol,transmission,usb,usbdsl,usblte,usbmodem, usbnet,usbserial,vpnserver,vpnserver-l2tp,ydns manufacturer: Keenetic Ltd. vendor: Keenetic series: KN model: Giga (KN-1010) hw_version: 10108000 hw_id: KN-1010 device: Giga class: Internet Centerдля "чистоты" теста все сбрасываем через cli:

(config)> no service torrent Torrent::Client: Disabled. (config)> erase files_ntfs:/transmission/settings.json FileSystem::Repository: "files_ntfs:/transmission/settings.json" erased. (config)> erase files_ntfs:/transmission/stats.json FileSystem::Repository: "files_ntfs:/transmission/stats.json" erased. (config)> torrent reset Torrent::Client: Reset performed.настройки:

(config)> more files_ntfs:/transmission/settings.json { "alt-speed-down": 50, "alt-speed-enabled": false, "alt-speed-time-begin": 540, "alt-speed-time-day": 127, "alt-speed-time-enabled": false, "alt-speed-time-end": 1020, "alt-speed-up": 50, "bind-address-ipv4": "0.0.0.0", "bind-address-ipv6": "::", "blocklist-enabled": false, "blocklist-url": "http://www.example.com/blocklist", "cache-size-mb": 2, "dht-enabled": true, "download-dir": "/tmp/mnt/files_ntfs/transmission/download", "download-queue-enabled": true, "download-queue-size": 5, "encryption": 0, "feedback-path": "/var/run/transmission-feedback", "feedback-path": "/var/run/transmission-feedback", "idle-seeding-limit": 30, "idle-seeding-limit-enabled": false, "incomplete-dir": "//Downloads", "incomplete-dir-enabled": false, "lpd-enabled": false, "message-level": 2, "peer-congestion-algorithm": "", "peer-id-ttl-hours": 6, "peer-limit-global": 2200, "peer-limit-per-torrent": 100, "peer-port": 51413, "peer-port-random-high": 65535, "peer-port-random-low": 49152, "peer-port-random-on-start": false, "peer-socket-tos": "default", "pex-enabled": false, "port-forwarding-enabled": false, "preallocation": 2, "prefetch-enabled": false, "queue-stalled-enabled": false, "queue-stalled-minutes": 30, "ratio-limit": 1.5000, "ratio-limit-enabled": false, "rename-partial-files": true, "rpc-authentication-required": true, "rpc-bind-address": "0.0.0.0", "rpc-enabled": true, "rpc-password": "", "rpc-port": 8090, "rpc-url": "/transmission/", "rpc-username": "", "rpc-whitelist": "*.*.*.*", "rpc-whitelist-enabled": true, "scrape-paused-torrents-enabled": true, "script-torrent-done-enabled": false, "script-torrent-done-filename": "", "seed-queue-enabled": false, "seed-queue-size": 10, "speed-limit-down": 9216, "speed-limit-down-enabled": false, "speed-limit-up": 9216, "speed-limit-up-enabled": false, "start-added-torrents": true, "trash-original-torrent-files": false, "umask": 18, "upload-slots-per-torrent": 14, "utp-enabled": true, "watch-dir": "/tmp/mnt/files_ntfs/transmission/watch", "watch-dir-enabled": true }ограничения сняты.

загрузка cpu:

(config)> show system cpustat interval: 111 busy: cur: 44 min: 27 max: 53 avg: 35 user: cur: 22 min: 13 max: 33 avg: 20 nice: cur: 0 min: 0 max: 0 avg: 0 system: cur: 13 min: 7 max: 14 avg: 9 iowait: cur: 13 min: 0 max: 16 avg: 6 irq: cur: 0 min: 0 max: 0 avg: 0 sirq: cur: 7 min: 4 max: 11 avg: 5zram:

(config)> show system zram zram: enabled: yes compression-algo: lzo disk-size: 268435456 compressed-size: 139 original-size: 8192 total-memory-used: 16384 compression-threads: 4 compressed-ratio-pcs: 200(config)> show torrent status state: running rpc-port: 8090к KN-1010 подключена ДОК-станция USB 3.0 с активным питанием, с HDD 5400 rpm 16 MB:

https://cloud.mail.ru/public/2svA/KfSPRGKWi

https://cloud.mail.ru/public/9xEi/n1kKXd2jZ

https://cloud.mail.ru/public/VnDT/pHsZBVya5

в пике получил аж 80 мб\с и это уже хорошо.

-

1

1

-

-

Размонтирование внешнего HDD

in 2.12

Posted

@AndreBA @ndm @Dmitry Tishkin Giga III 2.12.A.4.0-9 - подтверждаю, делаю в консоли и получаю тоже самое:

(config)> no system mount F850196350192A40: FileSystem::Repository: "F850196350192A40:" unmounted.результат:

I [Mar 27 15:00:57] ndm: FileSystem::Repository: "F850196350192A40:" unmounted. E [Mar 27 15:01:01] ndm: FileSystem::Native: failed to get a file list. E [Mar 27 15:01:01] ndm: FileSystem::Native: failed to get a file list. E [Mar 27 15:01:07] ndm: FileSystem::Native: failed to get a file list.self-test на месте.

Замечу, что индикатор при этом гаснет.